Налаштування SCP та SSH:

Вам потрібно буде виконати такі кроки конфігурації, щоб виконувати операції SCP та SSH від localhost до віддаленого хмарного ресурсу:

Встановлення агента AWS Systems Manager у примірниках EC2:

Що таке агент SSM?

Програмний агент SSM від Amazon можна встановити та налаштувати на екземплярі EC2, віртуальній машині або на сервері. SSM Agent дозволяє System Manager оновлювати, контролювати та налаштовувати ці інструменти. Агент обробляє запити від служби AWS Cloud System Manager, виконує їх, як визначено в запиті, і передає інформацію про статус та виконання назад до служби диспетчера пристроїв за допомогою служби доставки повідомлень Amazon. Якщо ви відстежуєте трафік, ви можете побачити свої екземпляри Amazon EC2 та будь-які сервери на місці або віртуальні машини у вашій гібридній системі, взаємодіючи з кінцевими точками повідомлень ec2.

Встановлення агента SSM:

Агент SSM встановлюється в деяких екземплярах EC2 і Amazon System Images (AMI) за замовчуванням, таких як Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 і 20 та Amazon 2 ECS, оптимізовані AMI. Крім цього, ви можете встановити SSM вручну з будь-якого регіону AWS.

Щоб встановити його на Amazon Linux, спершу завантажте інсталятор агента SSM, а потім запустіть його, використовуючи таку команду:

[захищено електронною поштою]: ~ $ sudo yum install -y https: // s3.регіону.amazonaws.com / amazon-ssm-region / latest / linux_amd64 / amazon-ssm-agent.об / хвУ наведеній вище команді “регіон ” відображає ідентифікатор регіону AWS, наданий диспетчером систем. Якщо ви не можете завантажити його з вказаного вами регіону, використовуйте глобальну URL-адресу i.e

[захищено електронною поштою]: ~ $ sudo yum install -y https: // s3.amazonaws.com / ec2-downloads-windows / SSMAgent / latest / linux_amd64 / amazon-ssm-agent.об / хвПісля встановлення переконайтеся, що агент запущений, за допомогою наступної команди:

[захищено електронною поштою]: ~ $ sudo status amazon-ssm-agentЯкщо вищевказана команда показує, що amazon-ssm-agent зупинено, спробуйте виконати такі команди:

[захищено електронною поштою]: ~ $ sudo start amazon-ssm-agent[захищено електронною поштою]: ~ $ sudo status amazon-ssm-agent

Створення профілю екземпляра IAM:

За замовчуванням AWS Systems Manager не має дозволу на виконання дій над вашими екземплярами. Ви повинні дозволити доступ за допомогою миттєвого профілю AWS Identity and Access Management Instant Profile (IAM). Під час запуску контейнер передає дані про положення IAM до екземпляра Amazon EC2, який називається профілем екземпляра. Ця умова поширюється на схвалення всіх можливостей AWS Systems Manager. Якщо ви використовуєте можливості диспетчера системи, наприклад команду "Виконати", до вашої інстанції вже можна приєднати профіль екземпляра з основними дозволами, необхідними для Session Manager. Якщо ваші екземпляри вже підключені до профілю екземпляра, що включає керовану політику AWS AmazonSSMManagedInstanceCore, відповідні дозволи Session Manager вже видано. Однак у конкретних випадках, можливо, доведеться змінити дозволи, щоб додати дозволи менеджера сеансів до профілю екземпляра. Перш за все, відкрийте консоль IAM, увійшовши до консолі управління AWS. Тепер натисніть наРолі"На навігаційній панелі. Тут виберіть назву посади, яка буде включена в поліс. На вкладці «Дозволи» виберіть «Додати вбудовану політику», розташовану внизу сторінки. Клацніть на вкладку JSON і замініть вже темп вмісту таким:

"Версія": "17.10.2012",

"Заява": [

"Ефект": "Дозволити",

"Дія": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Ресурс": "*"

,

"Ефект": "Дозволити",

"Дія": [

"s3: GetEncryptionConfiguration"

],

"Ресурс": "*"

,

"Ефект": "Дозволити",

"Дія": [

"kms: розшифрувати"

],

"Resource": "key-name"

]

Після заміни вмісту натисніть на Політику перегляду. На цій сторінці введіть ім’я вбудованої політики, наприклад SessionManagerPermissions, під опцією Ім'я. Після цього виберіть варіант Створити політику.

Оновлення інтерфейсу командного рядка:

Щоб завантажити версію 2 AWS CLI з командного рядка Linux, спочатку завантажте інсталяційний файл за допомогою команди curl:

[захищено електронною поштою]: ~ $ curl "https: // awscli.amazonaws.com / awscli-exe-linux-x86_64.zip "-o" awscliv2.блискавка "Розпакуйте програму встановлення за допомогою цієї команди:

[захищено електронною поштою]: ~ $ unzip awscliv2.застібку-блискавкуЩоб переконатися, що оновлення ввімкнено в тому самому місці, що і вже встановлена версія AWS CLI 2, знайдіть існуюче символічне посилання, використовуючи яку команду, та каталог встановлення за допомогою команди ls, як це:

[захищено електронною поштою]: ~ $ що aws[захищено електронною поштою]: ~ $ ls -l / usr / local / bin / aws

Створіть команду встановлення, використовуючи це символьне посилання та інформацію про каталог, а потім підтвердьте встановлення, використовуючи команди нижче:

[захищено електронною поштою]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --update[захищено електронною поштою]: ~ $ aws --version

Встановлення плагіна Session Manager:

Встановіть плагін Session Manager на своєму локальному комп’ютері, якщо ви хочете використовувати CLI AWS для запуску та закінчення сеансів. Щоб встановити цей плагін на Linux, спочатку завантажте пакет RPM, а потім встановіть його, використовуючи таку послідовність команд:

[захищено електронною поштою]: ~ $ curl "https: // s3.amazonaws.com / session-manager-downloads / plugin / latest / linux_64bit / session-manager-plugin.rpm "-o" session-manager-plugin.об / хв "[захищено електронною поштою]: ~ $ sudo yum install -y session-manager-plugin. об / хв

Після встановлення пакету ви можете підтвердити, чи вдало встановлений плагін, чи не використовуючи таку команду:

[захищено електронною поштою]: ~ $ плагін session-managerАБО

[захищено електронною поштою]: ~ $ aws ssm start-session --target id-of-an-instance-you-have-permissions-to-accessОновлення файлу конфігурації SSH локального хосту:

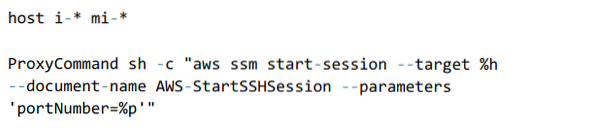

Змініть файл конфігурації SSH, щоб дозволити команді проксі розпочати сеанс диспетчера сеансів і передати всі дані через підключення. Додайте цей код до конфігураційного файлу SSH, що розміщується за адресою “~ /.ssh / config ":

Використання SCP та SSH:

Тепер ви будете готові відправляти з'єднання SSH та SCP із вашими властивостями хмари безпосередньо з вашого сусіднього ПК після завершення вищезазначених кроків.

Отримайте ідентифікатор екземпляра хмарного активу. Цього можна досягти за допомогою консолі управління AWS або наступної команди:

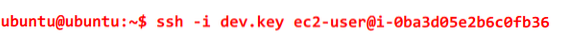

[захищено електронною поштою]: ~ $ aws ec2 opis-екземпляриSSH можна виконати як зазвичай, використовуючи ідентифікатор екземпляра як ім'я хосту, а командний рядок SSH перемикається таким чином:

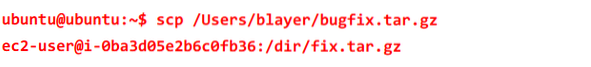

Тепер файли можна легко переносити на віддалену машину без необхідності проміжного етапу, використовуючи SCP.

Висновок:

Користувачі роками покладаються на брандмауери для безпечного доступу до хмарного вмісту, але ці параметри мають проблеми із шифруванням та керуванням. Незважаючи на те, що незмінна інфраструктура є ідеальною метою з різних причин, в деяких випадках створення або підтримка системи в реальному часі потребує копіювання виправлень або інших даних в реальні екземпляри, і багато хто в кінцевому підсумку потребує доступу до систем, що працюють в режимі реального часу, або налаштування. Менеджер сеансів AWS Systems Manager дозволяє цю можливість без додаткового входу брандмауера та необхідності у зовнішніх рішеннях, таких як проміжне використання S3.

Phenquestions

Phenquestions