Nmap

Network Mapper, який зазвичай використовується як Nmap, - це безкоштовний інструмент із відкритим кодом для сканування мережі та портів. Він також володіє багатьма іншими активними методами збору інформації. Nmap на сьогоднішній день є найбільш широко використовуваним інструментом збору інформації, який використовують тестувальники проникнення. Це інструмент на основі CLI, але він також має версію на основі графічного інтерфейсу на ринку під назвою Zenmap. Колись це був інструмент "Лише Unix", але зараз підтримує багато інших операційних систем, таких як Windows, FreeBSD, OpenBSD, Sun Solaris та багато інших. Nmap поставляється з попередньо встановленою програмою тестування на проникнення, такою як Kali Linux та Parrot OS. Його також можна встановити в інших операційних системах. Для цього шукайте тут Nmap.

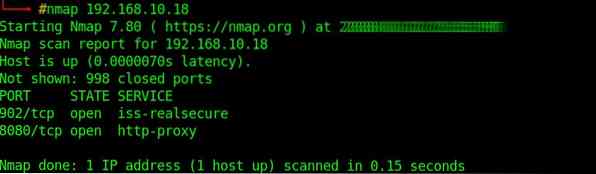

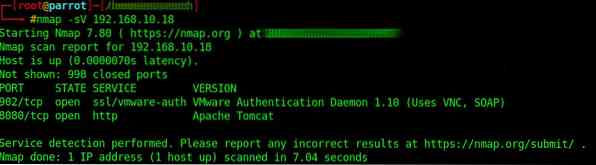

Фігура 1.1 показує нормальне сканування та результати. Сканування виявило відкриті порти 902 та 8080. Фігура 1.2 показує просте сканування служби, яке повідомляє, яка служба працює на порту. Фігура 1.3 показує сканування сценарію за замовчуванням. Ці сценарії інколи розкривають цікаву інформацію, яка може бути надалі використана в бічних частинах тесту на ручку. Щоб отримати більше опцій, введіть nmap у терміналі, і він покаже вам версію, використання та всі інші доступні параметри.

Рис.1.1: Просте сканування Nmap

Рис.1.2: Сканування служби / версії Nmap

Рис.1.3: Сканування сценарію за замовчуванням

Tcpdump

Tcpdump - це безкоштовний аналізатор пакетних мереж передачі даних, який працює на інтерфейсі CLI. Це дозволяє користувачам бачити, читати або фіксувати мережевий трафік, що передається через мережу, підключену до комп'ютера. Спочатку написана в 1988 році чотирма працівниками дослідницької групи лабораторних мереж Лоуренса Берклі, вона була організована в 1999 році Майклом Річардсоном та Біллом Феннером, який створив www.tcpdump.орг. Він працює на всіх Unix-подібних операційних системах (Linux, Solaris, All BSD, macOS, SunSolaris тощо). Версія Tcpdump для Windows називається WinDump і використовує WinPcap, альтернативну Windows для libpcap.

Щоб встановити tcpdump:

$ sudo apt-get install tcpdumpВикористання:

# tcpdump [Параметри] [вираз]Докладніше про параметри:

$ tcpdump -hWireshark

Wireshark - надзвичайно інтерактивний аналізатор мережевого трафіку. Можна скидати та аналізувати пакети у міру їх отримання. Спочатку розроблений Джеральдом Комбсом у 1998 році як Ethereal, він був перейменований у Wireshark у 2006 році через проблеми із товарними знаками. Wireshark також пропонує різні фільтри, щоб користувач міг вказати, який тип трафіку відображати або скидати для подальшого аналізу. Wireshark можна завантажити з www.дротовий акул.org / # завантажити. Він доступний у більшості загальних операційних систем (Windows, Linux, macOS) і поставляється з попередньо встановленими в більшості дистрибутивах проникнення, таких як Kali Linux та Parrot OS.

Wireshark є потужним інструментом і потребує глибокого розуміння базових мереж. Він перетворює трафік у формат, який люди можуть легко прочитати. Це може допомогти користувачам вирішити проблеми із затримками, випавшими пакетами або навіть спробами злому вашої організації. Більше того, він підтримує до двох тисяч мережевих протоколів. Можливо, не вдасться використати всі з них, оскільки загальний трафік складається з пакетів UDP, TCP, DNS та ICMP.

Карта

Картограф додатків (також карта), як випливає з назви, - це інструмент для зіставлення програм на відкритих портах на пристрої. Це інструмент наступного покоління, який може виявляти програми та процеси, навіть коли вони не працюють на своїх звичайних портах. Наприклад, якщо веб-сервер працює на порту 1337 замість стандартного порту 80, amap може це виявити. Amap постачається з двома відомими модулями. Спочатку, amapcrap може надсилати фіктивні дані до портів, щоб генерувати якусь відповідь цільового порту, яка згодом може бути використана для подальшого аналізу. По-друге, у amap є основний модуль, яким є Картограф додатків (карта).

Використання Amap:

$ amap -hamap v5.4 (c) 2011, ван Хаузер

Синтаксис: amap [Режими [-A | -B | -P]] [Параметри] [ЦІЛЬОВИЙ ПОРТ [порт]…]

Режими:

-A (за замовчуванням) Надсилання тригерів та аналіз відповідей (Картографічні програми)

-B ТРИВАЙТЕ банери; не надсилати тригери

-P Повноцінний сканер портів підключення

Варіанти:

-1 Швидкий! Надсилати тригери до порту до першої ідентифікації

-6 Використовуйте IPv6 замість IPv4

-b Роздрукуйте банер відповідей ASCII

-i ФАЙЛ Машиночитаний вихідний файл для читання портів

-u Вкажіть порти UDP у командному рядку (за замовчуванням: TCP)

-R НЕ ідентифікуйте службу RPC

-H НЕ надсилайте потенційно шкідливі тригери додатків

-U НЕ скидайте невизнані відповіді

-d Скинути всі відповіді

-v Детальний режим; використовуйте двічі або більше для більшої деталізації

-q Не повідомляйте про закриті порти та не друкуйте їх як неідентифіковані

-o FILE [-m] Запис вихідних даних у файл FILE; -m створює машиночитаний вихід

-c CONS Встановіть паралельні з'єднання (за замовчуванням 32, макс. 256)

-C RETRIES Кількість повторних підключень при таймаутах підключення (за замовчуванням 3)

-T SEC Час очікування підключення при спробах підключення в секундах (за замовчуванням 5)

-t SEC очікування відповіді на тайм-аут у секундах (за замовчуванням 5)

-p PROTO Надсилати тригери ТОЛЬКИ до цього протоколу (наприклад,.g. FTP)

ЦЕЛЬНИЙ ПОРТ Цільова адреса та порти для сканування (додаткові до -i)

Рис.4.1 Зразок сканування у форматі amap

p0f

p0f - це коротка форма для “стордопомагати ОS fingerprinting "(замість O використовується нуль). Це пасивний сканер, який може віддалено ідентифікувати системи. p0f використовує методи відбитків пальців для аналізу пакетів TCP / IP та для визначення різних конфігурацій, включаючи операційну систему хоста. Він має можливість виконувати цей процес пасивно, не створюючи підозрілого трафіку. p0f також може читати файли pcap.

Використання:

# p0f [Параметри] [правило фільтра]

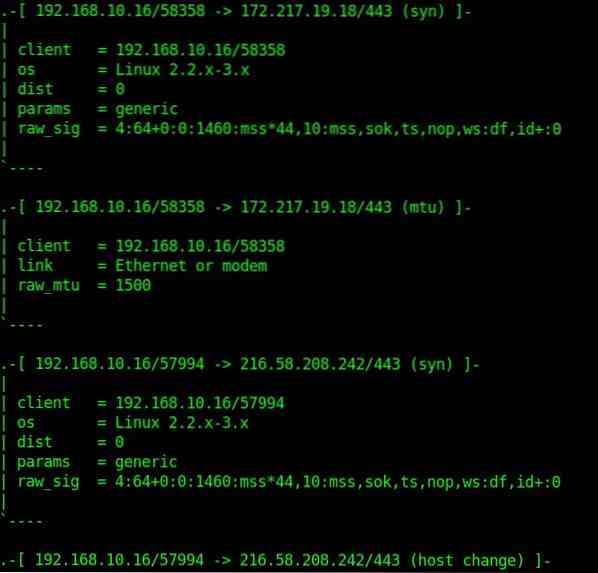

Рис.5.1 Зразок виводу p0f

Хост повинен або підключитися до вашої мережі (спонтанно або індуковано), або бути підключеним до якоїсь сутності у вашій мережі якимись стандартними засобами (перегляд веб-сторінок тощо).) Хост може прийняти або відхилити підключення. Цей метод може бачити крізь пакетні брандмауери і не обмежений обмеженнями активного відбитка пальців. Пасивні відбитки пальців в ОС в основному використовуються для профілювання зловмисників, профілювання відвідувачів, профілювання клієнтів / користувачів, тестування на проникнення тощо.

Припинення

Розвідка чи збір інформації - це перший крок у будь-якому тесті на проникнення. Це є важливою частиною процесу. Початок випробування на проникнення без пристойної розвідки - це все одно, що піти на війну, не знаючи, де і з ким ви воюєте. Як завжди, існує світ дивовижних інструментів розвідки, окрім наведених вище. Все завдяки дивовижному співтовариству з відкритим кодом та кібербезпеки!

Щасливого Рекон! 🙂

Phenquestions

Phenquestions