Допоміжні моди зазвичай використовуються для одноразових дій після експлуатації, але ви можете зробити набагато більше за допомогою цього захоплюючого інструменту, наприклад, створити власні сканери вразливості та сканери портів. Ця стаття детально розгляне допоміжний модуль, і дізнається, як створити з ним розмивач.

Крок 1: Перейдіть до каталогу Metasploit

Спочатку запустіть Kali Linux і перейдіть до каталогу Metasploit Framework. Введіть наступне в інтерфейсі Kali:

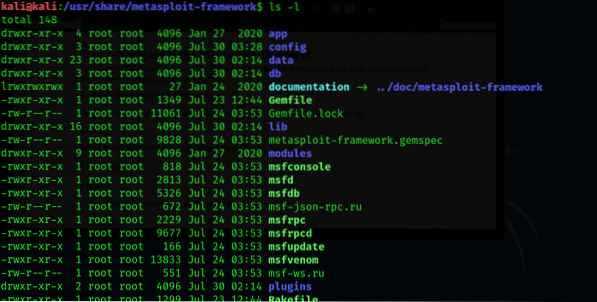

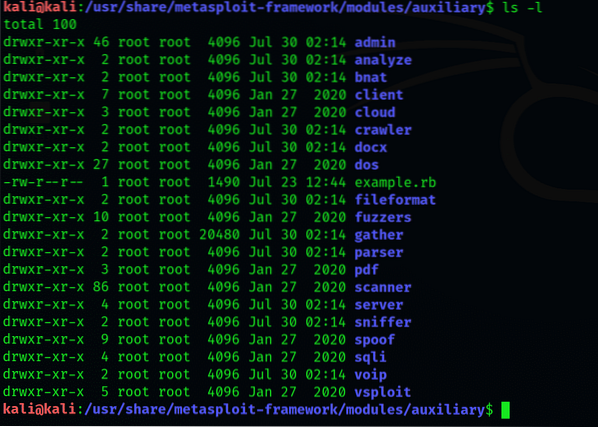

Щоб краще розглянути вміст тут, змініть вигляд каталогу, ввівши наступне:

$ ls -l

Перейдіть до модуля підкаталогу і знову введіть:

$ cd модулі

Цей результат показує різні типи модулів у Metasploit, включаючи:

- Подвиги

- Корисне навантаження

- Кивай

- Опублікувати

- Кодери

- Допоміжні

Тепер ми детальніше розглянемо допоміжний модуль.

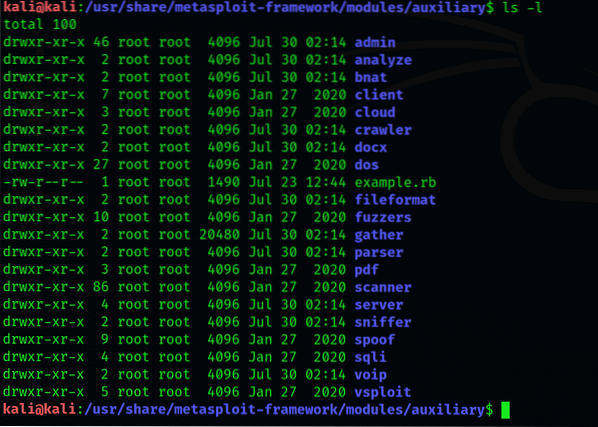

Крок 2: Розгорніть допоміжний каталог

Введіть допоміжний каталог

$ cd модулі / допоміжні

Це дозволить розділити каталог допоміжних модулів на кілька підкаталогів. На виході відобразиться вичерпний список підкаталогів, починаючи з каталогу адміністратора.

Створення Fuzzers

Перш ніж продовжувати, ми спочатку визначимося з чим нечітке є.

Fuzzing: короткий вступ

Fuzzing - це практика в дисципліні тестування програмного забезпечення, яка передбачає постійне введення випадкових, несподіваних входів в комп'ютерну програму для визначення всіх можливих збоїв, з якими може зіткнутися система. Поміщення занадто великої кількості даних або випадкових входів у змінну область спричиняє переповнення буфера, критичну вразливість, на що Fuzzing звертає увагу як на техніку перевірки.

Мало того, що переповнення буфера є серйозною вразливістю, це також часто є методом переходу для хакерів, коли вони намагаються проникнути в систему.

Процес розмиття

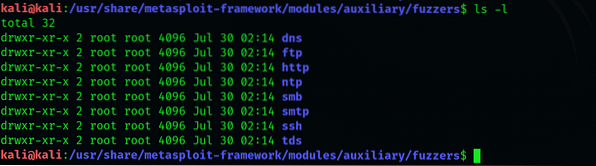

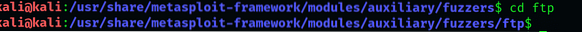

Перейдіть до каталогу fuzzer і придивіться до списку:

$ cd пульси

Види дисплеїв, що відображаються, включатимуть такі: dns, ftp, http, smb, smtp, ssh та tds.

Пучок, який нас особливо цікавить, - ftp.

Далі відкрийте каталог fuzzers:

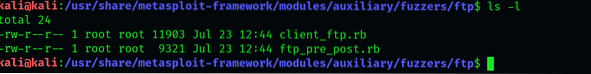

$ cd ftp

Із двох типів, що відображаються тут, ми будемо використовувати “tp_pre_post fuzzer”, замість “client_ft.рб."

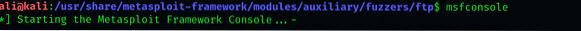

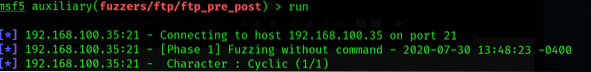

Відкрийте msfconsole, знайдіть “tp_pre_post fuzzer” і запустіть його. У запиті msf введіть наступне:

$ msfconsole

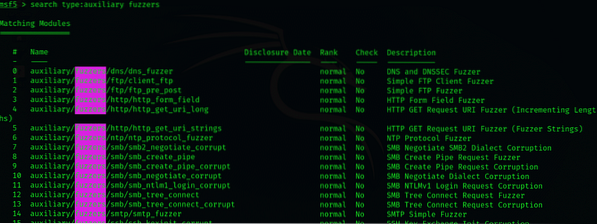

Msfconsole перелічить лише ті модулі, які є допоміжними та нехтують іншими типами. Зверніть увагу, що всі представлені моди мають ключове слово ftp, що вимагає процесу сортування модулів відповідно до вказівок команди.

Результати пошуку показують кілька різних модулів; ми будемо використовувати лише модуль “допоміжний / fuzzers / ftp / ftp_pre_post”. Ви можете вивчити деталі щодо функцій цього мода, набравши msf> info.

Тепер завантажте цей модуль, набравши:

$ msf> використовувати допоміжні / fuzzzer / ftp / ftp_pre_post

Як бачите, модуль може приймати кілька різних входів. Ми будемо використовувати конкретну IP-адресу. У цьому прикладі ми використовуємо систему з операційною системою Windows 2003 як призначену ціль для тестування нашої фузери.

Встановіть IP-адресу та запустіть модуль:

$ msf> встановити RHOSTS (тут введіть IP)

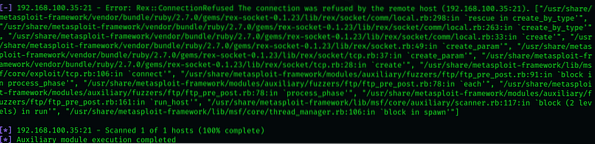

Фузер почнеться з легких 10 байт і повільно почне переповнювати систему більш значними входами, збільшуючись на 10 байт з кожною ітерацією. За замовчуванням максимальний розмір - 20000 байт, який можна змінити відповідно до типу системи.

Це дуже заплутаний і тривалий процес, тому будьте терплячі. Акумулятор зупиниться на вказаному обмеженні розміру або коли виявить кілька повідомлень про помилку.

Висновок

У цій статті описано, що таке розмиті елементи: допоміжні модулі, які дозволяють нам перевіряти систему на наявність уразливостей, включаючи переповнення буфера, що є найбільш значущим, оскільки воно часто перекривається його використанням. У статті також було описано, як виконати розмивання в системі за допомогою розгалужувача tp_pre_post. Незважаючи на відносно простіші компоненти фреймворку Metasploit, розмивачі можуть бути надзвичайно цінними, коли мова йде про тестування пера.

Очевидно, це не єдине, на що здатні допоміжні модулі; є сотні різних модулів, які слугують різним цілям для тестування вашої системи.

Phenquestions

Phenquestions