Кінцеві користувачі можуть використовувати SAML SSO для автентифікації в одному або декількох облікових записах AWS і отримати доступ до певних позицій завдяки інтеграції Okta з AWS. Адміністратори Okta можуть завантажувати ролі в Okta з одного або декількох AWS і розподіляти їх серед користувачів. Більше того, адміністратори Okta можуть також встановити тривалість аутентифікованого сеансу користувача, використовуючи Okta. Екрани AWS, що містять перелік ролей користувачів AWS, надаються кінцевим користувачам. Вони можуть обрати роль входу, яку слід прийняти, яка визначатиме їх дозволи на тривалість цього аутентифікованого сеансу.

Щоб додати єдиний обліковий запис AWS до Okta, дотримуйтесь наступних інструкцій:

Налаштування Okta як постачальника ідентифікаційних даних:

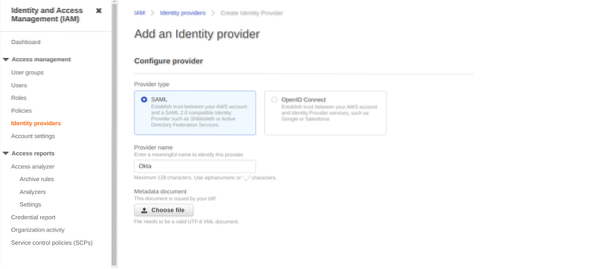

Перш за все, вам потрібно налаштувати Okta як постачальника ідентифікаційних даних та встановити з’єднання SAML. Увійдіть на свою консоль AWS і виберіть у спадному меню опцію «Ідентифікація та управління доступом». У рядку меню відкрийте “Постачальники посвідчень” і створіть новий екземпляр для провайдерів посвідчень, натиснувши “Додати провайдера.”З’явиться новий екран, відомий як екран Налаштування постачальника.

Тут виберіть “SAML” як “Тип постачальника”, введіть “Okta” як “ім’я постачальника” та завантажте документ метаданих, що містить такий рядок:

Завершивши налаштування постачальника ідентифікаційних даних, перейдіть до списку постачальників ідентифікаційних даних та скопіюйте значення «Провайдер ARN» для постачальника ідентифікаційних даних, який ви щойно розробили.

Додавання постачальника ідентифікатора як надійного джерела:

Після налаштування Okta як постачальника ідентифікаційних даних, який Okta може отримувати та розподіляти користувачам, ви можете створити або оновити існуючі позиції IAM. Okta SSO може пропонувати вашим користувачам лише ролі, налаштовані на надання доступу до раніше встановленого постачальника ідентифікаційних даних Okta SAML.

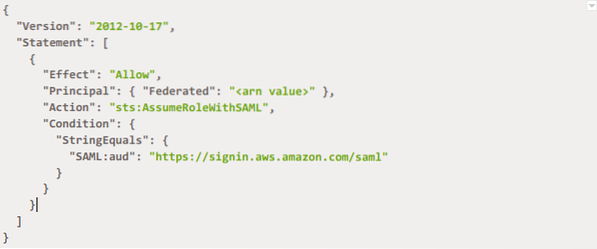

Щоб надати доступ до вже наявних ролей в обліковому записі, спочатку виберіть роль, яку хочете використовувати Okta SSO, з опції “Ролі” на панелі меню. Відредагуйте "Довірчі відносини" для цієї ролі на вкладці "Текстові відносини". Щоб дозволити SSO в Okta використовувати постачальника ідентифікаційних даних SAML, який ви налаштували раніше, потрібно змінити політику довірчих відносин IAM. Якщо ваша політика порожня, напишіть такий код і перезапишіть

В іншому випадку просто відредагуйте вже написаний документ. Якщо ви хочете надати доступ до нової ролі, перейдіть до Створення ролі на вкладці Ролі. Для типу довіреної сутності використовуйте SAML 2.0 федерація. Перейдіть до дозволу, вибравши ім'я IDP як постачальника SAML, тобто.e., Okta, і дозволяючи управління та програмний контроль доступу. Виберіть політику, яку слід призначити цій новій ролі, і завершіть конфігурацію.

Створення ключа доступу API для Okta для завантаження ролей:

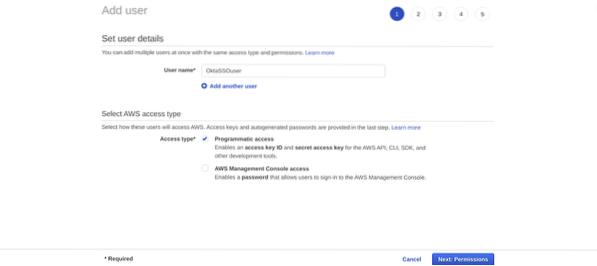

Щоб Okta автоматично імпортувала зі своїх облікових записів список можливих ролей, створіть користувача AWS з унікальними дозволами. Це робить адміністраторам швидким та безпечним делегування користувачів та груп на певні ролі AWS. Для цього спочатку виберіть IAM на консолі. У цьому списку натисніть Користувачі та Додати користувача на цій панелі.

Клацніть на Дозволи після додавання імені користувача та надання програмного доступу. Створити політику, вибравши опцію «Прикріпити політику» безпосередньо та натисніть «Створити політику.”Додайте код, наведений нижче, і ваш документ політики буде виглядати так:

Для отримання детальної інформації зверніться до документації AWS, якщо це необхідно. Введіть бажану назву вашої політики. Поверніться на вкладку Додати користувача та додайте до неї нещодавно створену політику. Знайдіть і оберіть політику, яку ви щойно створили. Тепер збережіть відображені клавіші, тобто.e., Ідентифікатор ключа доступу та секретний ключ доступу.

Налаштування федерації облікового запису AWS:

Виконавши всі вищезазначені кроки, відкрийте додаток федерації облікового запису AWS і змініть деякі налаштування за замовчуванням в Okta. На вкладці «Увійти» відредагуйте тип середовища. URL-адресу ACS можна встановити в області URL-адреси ACS. Як правило, область URL-адреси ACS необов’язкова; не потрібно вставляти його, якщо тип вашого середовища вже вказаний. Введіть значення ARN провайдера постачальника ідентифікаційних даних, який ви створили під час налаштування Okta, і також вкажіть тривалість сеансу. Об’єднайте всі доступні ролі, призначені будь-кому, натиснувши опцію Приєднатися до всіх ролей.

Після збереження всіх цих змін, будь ласка, виберіть наступну вкладку, тобто.e., Вкладка забезпечення та відредагуйте її специфікації. Інтеграція програми AWS Account Federation не підтримує підготовку. Надайте API доступ до Okta для завантаження списку ролей AWS, що використовуються під час призначення користувача, включивши інтеграцію API. Введіть значення ключів, збережені після генерації ключів доступу, у відповідні поля. Введіть ідентифікатори всіх підключених облікових записів і підтвердьте облікові дані API, натиснувши опцію Тестувати облікові дані API.

Створіть користувачів та змініть атрибути облікового запису, щоб оновити всі функції та дозволи. Тепер виберіть на екрані Призначити людей тестового користувача, який буде перевіряти з’єднання SAML. Виберіть усі правила, які ви хочете призначити цьому тестовому користувачеві, із ролей користувача SAML, знайдених на екрані призначення користувачів. Після завершення процесу призначення приладова дошка тестової Окти відображає піктограму AWS. Клацніть на цю опцію після входу в тестовий обліковий запис користувача. Ви побачите екран усіх доручених вам завдань.

Висновок:

SAML дозволяє користувачам використовувати один набір авторизованих облікових даних та підключатися до інших веб-додатків та служб із підтримкою SAML без подальших входів. AWS SSO спрощує на півдорозі нагляд за федеральним доступом до різних записів, служб і програм AWS і надає клієнтам можливість єдиного входу до всіх призначених їм записів, служб і програм з одного місця. AWS SSO співпрацює з постачальником послуг, який вибирає власний вибір, тобто.e., Okta або Azure через протокол SAML.

Phenquestions

Phenquestions