DNS Reconnaissance - це частина збору інформації для тестування на проникнення. Застосовується там, де проводиться випробування на проникнення. Він може збирати та збирати всі типи інформації на записі та цільовому сервері. Це не впливає на будь-які IP-адреси; тому найкраще використовувати для перевірки або розголошення інформації будь-якої мережі. Це можливо лише для тих мереж або організацій, які не перевіряють трафік DNS. Отже, типи перерахувань, що виконують, включають передачу зон зворотними пошуками домену та стандартний запис грубої сили хосту, перерахування, відслідковування лову, масштабування, а також Google Luca.

Інструменти:

Для збору інформації про DNS доступні різні інструменти. Нижче наведено деякі інструменти для розвідки DNS.

DNSRecon:

Він використовується для збору інформації про DNS і був розроблений сценарієм python.

NMAP:

Цей інструмент також доступний у калі, і ви можете завантажити його за таким посиланням

Мальтего:

Цей інструмент не доступний безкоштовно. Він був розроблений Патервою і використовується для розвідки з відкритим кодом та криміналістики.

DNSEnum:

Цей інструмент використовується для перерахування інформації DNS та виявлення несуміжних блоків IP.

Запеклий:

Він може автоматично переходити на грубу силу із передачі зони DNS. Інтернет-інструменти також доступні, такі як DNSdumpster.com, але мають обмеження лише на 100 доменів.

Техніка:

Виконайте передачу зони DNS: використання цієї техніки дозволяє отримати надзвичайно важливу інформацію. Однак сьогодні ви не можете ним користуватися через запровадження контролю безпеки організаціями.

Виконати грубу силу DNS: Інструменту надається файл, що містить список імен. Спробувавши кожен запис у файловому інструменті, можна вирішити записи A, AAA та CNAME щодо наданого домену.

Виконайте зворотний пошук: Для даного діапазону IP інструмент CDIR виконує пошук записів PTR.

Зона ходьби: Внутрішні записи виявляються, якщо зона не налаштована належним чином. Ця інформація дозволяє хакерам картографувати мережеві хости.

Не всі інструменти можуть виконувати дані методики. Для отримання ідеальної інформації бажано використовувати більше одного інструменту.

Крок 1 Копайте інформацію про DNS:

Dig - це інструмент, який допомагає розібратися з шаленими проблемами DNS, оскільки люди роблять дивні речі, і коли ви намагаєтесь налаштувати хостинг, ви стикаєтесь із слотом. Отже, дозвольте розповісти вам про розкопки. Dig - це простий інструмент, але він має багато можливостей, оскільки DNS має багато функцій, і те, що виконує dig, - це інструмент командного рядка, вбудований в Linux, думаючи, що є порт, який можна знайти для інших операційних систем. Але це швидкий спосіб запиту безпосередньо на різних DNS-серверах, щоб перевірити, чи є записи, які відображаються по-різному з одного місця в інше. Копання робиться для отримання інформації про авторитетне ім’я, а також для отримання імені сервера.

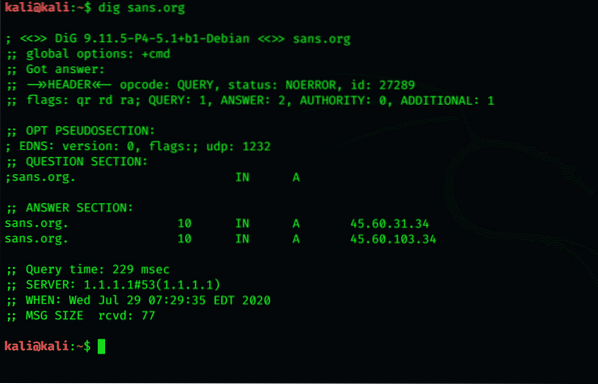

Давайте копатимемось у SANS.

$ dig sans.орг

Ви бачите, що він захоплює IP-адресу sans.орг, я.e., 45.60.31.34

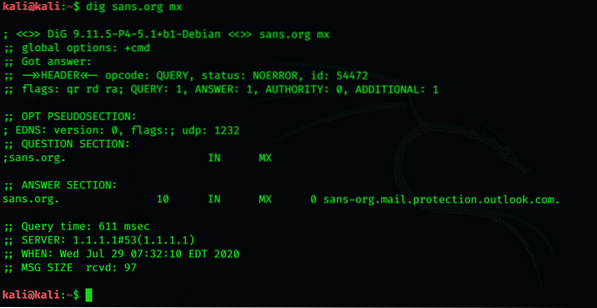

Тепер, якщо ми хочемо знайти їх поштові сервери, ми просто додаємо mx в кінець команди, як показано нижче:

$ dig sans.орг mx

Як ви можете бачити, використовуючи це, ми можемо отримати доступ до поштових серверів, які використовує SANS, якщо хтось бажає надіслати анонімний або масовий електронний лист.

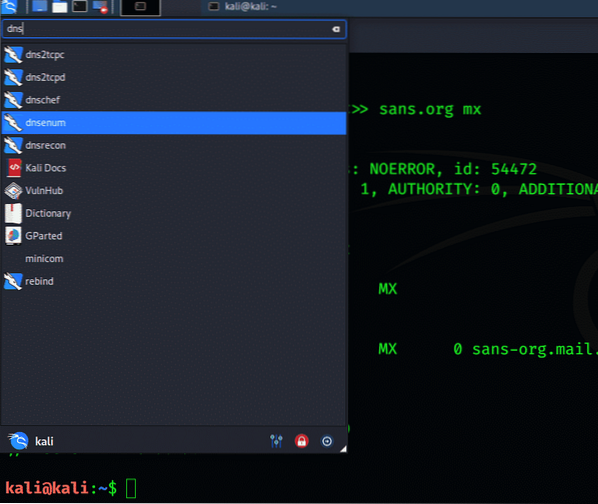

Крок 2 Відкрийте Dnsenum

Dnsenum - це інструмент, яким володіють kali та Backtrack, який робить все, що робив, і багато іншого. Де його знайти? Ви можете знайти його, звернувшись до DNSenum у додатках.

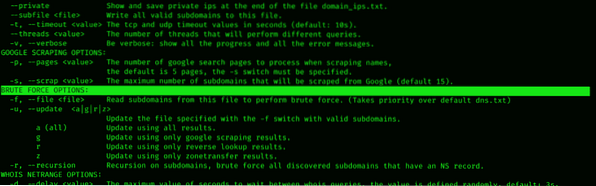

Коли ви будете дотримуватися вищезазначеної процедури, відкриється екран довідки DNSenum, як показано нижче. DNSEnum знаходить піддомени, приховані від громадськості.

Крок 3 Запустіть Dnsenum

Давайте скористаємось цим простим, але ефективним інструментом проти SANS і, запитуючи домен, шукати будь-яку додаткову інформацію щодо їх серверів та субдоменів. Важливо зауважити, що вся ця розвідка є пасивною. Жертва ніколи не дізнається, що ми використовуємо їх системи, тому що ми взагалі не торкаємось їх систем, просто сервери DNS виглядають як звичайний трафік.

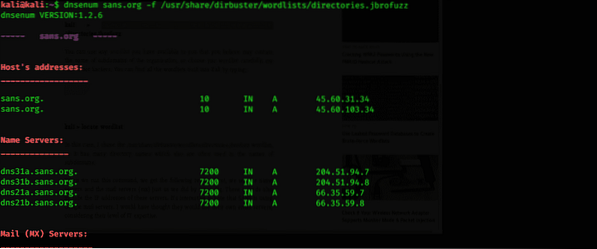

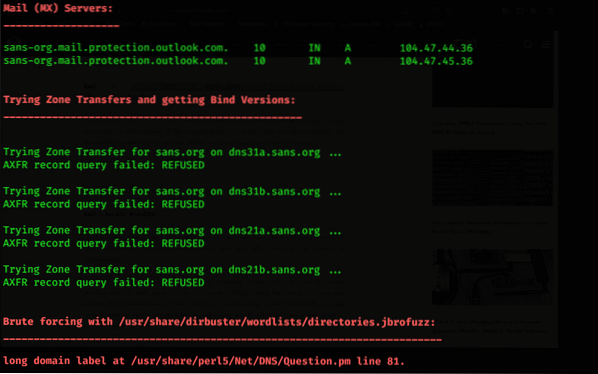

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / directory.jbrofuzz

Вибираючи список слів, ви повинні бути дуже обережними. Там згадуються майже всі субдомени кожної організації. Це може спричинити певні труднощі.

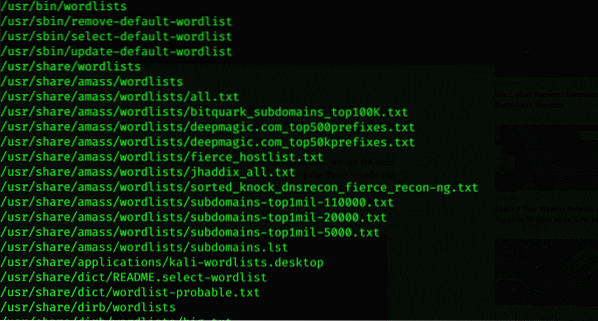

$ знайти список слів

Наступним кроком є пошук субдоменів у межах організації.

За допомогою DNSenum ми можемо знайти субдомени. Як уже згадувалося раніше, список слів є найважливішою частиною вашого успіху. Як правило, імена субдоменів - це прості звичайні слова, такі як навчання, тест тощо.

Цей процес трудомісткий, тому стає нудним, але ви повинні зберігати спокій. Список слів має багато переваг. Це допоможе вам знайти всю приховану інформацію серверів плюс все, що приховано вами. Він надасть вам усі дані, які ви шукали.

Висновок

Розвідка DNS збирає всю інформацію на сервері під час проникнення. Інструменти DNS найкраще використовувати для Kali Linux. Сподіваюся, цього короткого опису розвідки DNS та його інструментів достатньо, щоб ви зрозуміли. Якби це працювало у вас, ви можете поділитися ним із друзями.

Phenquestions

Phenquestions