H.D.Мур, експерт з мережевої безпеки, створив Metasploit в Perl в 2003 році. Він спроектував його як автоматизований інструмент експлуатації, який виключає постійні вимоги ручної перевірки. Перша версія була випущена з обмеженою кількістю експлойтів. Пізніше він був адаптований до Ruby, що дозволило багатьом експертам з кібербезпеки продовжувати розробку проекту. До 2006 року система складалася з понад 200 подвигів.

У цій статті ми спочатку представимо фреймворк Metasploit, розглянемо різні інтерфейси та компоненти та виконаємо завдання на рівні поверхні за допомогою Metasploit Framework, що спричинить пошук адрес електронної пошти в пошукових системах.

Короткий вступ до компонентів метасплоїту

Деякі з інтерфейси Рамки Metasploit, з якою ви можете взаємодіяти, включає наступне:

- msfconsole - інтерактивна оболонка, яка забезпечує навігацію та маніпуляції

- msfcli - викликає термінал / cmd

- msfgui - розшифровується як Графічний користувальницький інтерфейс Metasploit Framework

- Армітаж - графічний інтерфейс на основі Java, що полегшує завдання Metasploit

- Веб-інтерфейс спільноти Metasploit - цей інтерфейс був розроблений eapid7 для оптимізації системи тестування пера

Крім того, є кілька модулі що розширюють функціональність Metasploit.

Модулі

Модулі - це фрагменти кодів, які фреймворк Metasploit використовує для виконання завдань експлуатації та сканування. Фреймворк Metasploit містить наступні модулі:

Експлуатувати: модулі, які ініціюють експлуатацію, надаючи зловмиснику доступ до цільової системи. Потрапивши в скомпрометовану систему, експлойти починають експлуатацію, завантажуючи модуль корисного навантаження.

Корисне навантаження: Після введення фреймворку модуль корисного навантаження дозволяє зловмиснику здійснювати навігацію в системі та передавати дані в систему та з неї. Ступінь свободи, коли йдеться про такі дії, залежить від архітектури корисного навантаження та того, наскільки він підходить для ОС порушеної системи.

Допоміжні: Допоміжні модулі дозволяють виконувати довільні одноразові дії, такі як сканування портів, розмивання, відновлення, атаки dos тощо

Ніпс: Корисне навантаження може зірватися при посадці на недійсне місце в пам'яті. Модуль Nop запобігає цьому, виконуючи циклічні інструкції машини з самого початку, якщо корисне навантаження потрапляє в недійсне місце.

Допис: Післяексплуатація починається після успішного входу в скомпрометовану систему. Поштові модулі включають функції, які допомагають у післяексплуатації, такі як полегшення навігації по системі. Модулі повідомлення також дозволяють атакувати інші системи в мережах.

Кодери: Основна мета кодерів - уникнути виявлення з системи. Ці модулі забороняють системі виконувати певне завдання, яке може поставити під загрозу експлуатацію та атаку, наприклад перевірку антивірусом або обмеження з боку брандмауера.

Слухачі: Ці модулі розшукують підключення модуля корисного навантаження до зламаної системи. Це допомагає покращити зв'язок та визначити надзвичайну координацію між компонентами Metasploit.

Експлуатація за допомогою метасплоїту

Тепер, коли ми представили структуру Metasploit та її різні компоненти, ми почнемо з експлуатації.

Витяг публічно доступних електронних адрес із пошукової системи

Ми почнемо зі збору деяких ідентифікаторів електронної пошти з пошукової системи

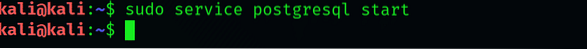

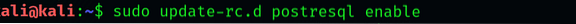

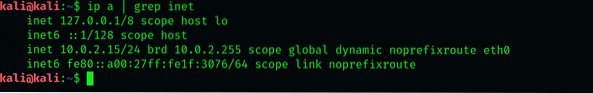

Спочатку запустіть Metasploit через інтерфейс msfconsole, включивши послугу PostgreSQL.

Служба $ sudo postgresql start

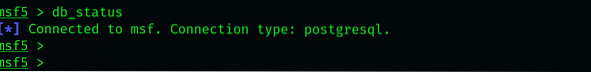

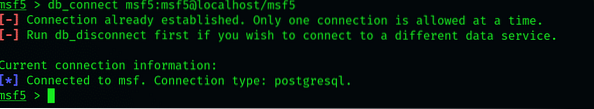

Після цього все потрібно підключити базу даних до msfconsole. Перевірте, чи з’єднання вже встановлено, ввівши команду нижче:

$ db_status

Сподіваємось, зв’язок було встановлено, і Metasploit працює нормально. Якщо це не так, повторіть спробу і ще раз перевірте стан бази даних, ввівши таку команду:

$ db_connect msf5: msf5 @ localhost / msf5

Якщо з’єднання не вдалося встановити, ви все одно можете продовжити. Хоча вам не вистачатиме деяких розширених функцій, наявних функцій достатньо, щоб зробити роботу

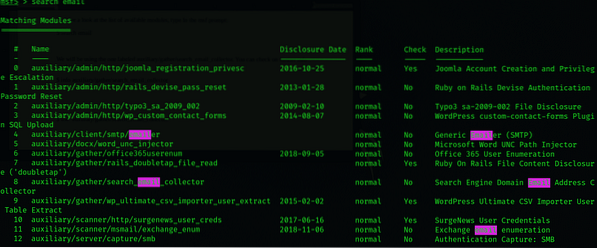

Щоб переглянути список доступних модулів, введіть запит msf:

$ пошук електронної пошти

Ми будемо використовувати модуль, позначений допоміжним / collect / search_email_collector. Ви можете перевірити додаткову інформацію про цей модуль, ввівши таку команду:

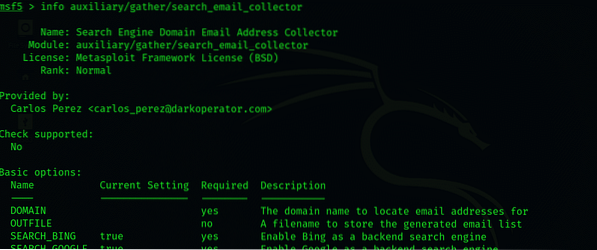

$ info auxiliary / collect / search_email_collector

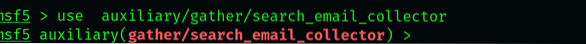

Щоб використовувати модуль, введіть таку команду:

$ використовуйте допоміжний / collect / search_email_collector

Щоб побачити, що ви можете зробити з цим модулем, введіть наступне:

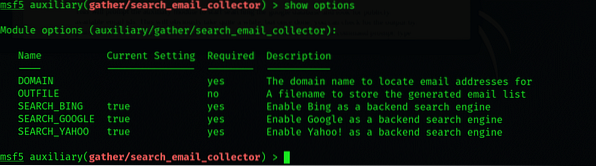

$ show options

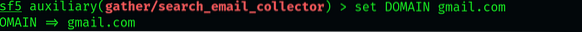

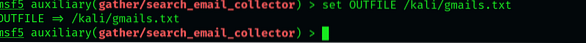

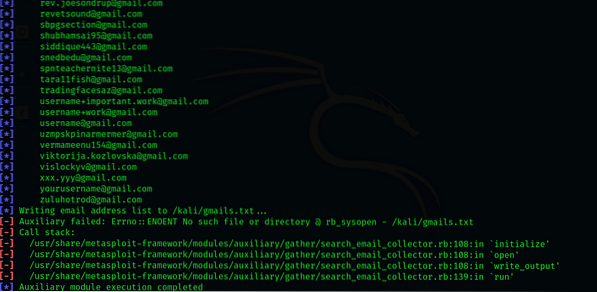

Щоб розпочати з вилучення, спочатку встановіть для домену значення GMAIL id та доручіть модулю зберігати файли в .txt-файл.

$ set DOMAIN gmail.ком

Потім введіть таку команду:

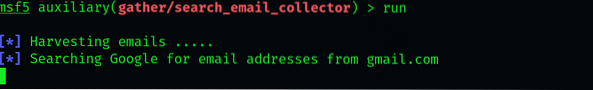

$ пробіг

Це спонукає допоміжний модуль розпочати пошук у базі даних Google та шукати загальнодоступні ідентифікатори електронної пошти. Це займе досить багато часу, але як тільки це буде зроблено, ви можете перевірити вихідні дані, перейшовши до вибраного позначення та отримавши доступ до .txt-файл. Щоб отримати доступ до файлу з командного рядка, введіть наступне:

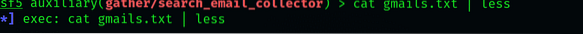

$ котячі листи.txt | менше

Висновок

Цей короткий посібник для початківців стосується ознайомлення з корисними навантаженнями Metasploit. У статті показано, як за допомогою інтерфейсу msfconsole шукати ідентифікатори електронної пошти в пошукових системах. Я обрав саме цю діяльність, оскільки вона інтуїтивно зрозуміла і досить легка для швидкого сприйняття. Я також досить детально пояснив додаткові функції, якими володіє Metasploit, та їх потенціал у роботі з тестування пера.

Я сподіваюся, що цей короткий посібник виявився корисним і що цей посібник викликав у вас інтерес до детальнішого вивчення цього складного та універсального інструменту для тестування ручки.

Phenquestions

Phenquestions