Різні способи захисту SSH-сервера

Усі налаштування конфігурації SSH сервер можна зробити, змінивши ssh_config файл. Цей файл конфігурації можна прочитати, ввівши наступну команду в терміналі.

[захищено електронною поштою]: ~ $ cat / etc / ssh / ssh_configПРИМІТКА. Перш ніж редагувати цей файл, ви повинні мати права root.

Зараз ми обговорюємо різні способи захисту SSH сервер. Нижче наведено кілька методів, які ми можемо застосувати для створення нашого SSH сервер більш безпечний

- Змінивши значення за замовчуванням SSH Порт

- Використання надійного пароля

- Використання відкритого ключа

- Дозвіл входу одного IP-адреси

- Вимкнення порожнього пароля

- Використання протоколу 2 для SSH Сервер

- Вимкнувши пересилання X11

- Встановлення часу очікування в режимі очікування

- Встановлення спроб обмеженого пароля

Тепер ми обговорюємо всі ці методи по одному.

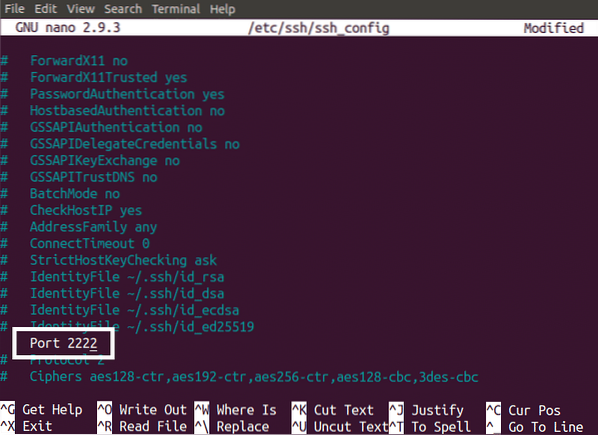

Змінивши стандартний порт SSH

Як описано раніше, за замовчуванням SSH використовує порт 22 для зв'язку. Хакерам набагато легше зламати ваші дані, якщо вони знають, який порт використовується для зв'язку. Ви можете захистити свій сервер, змінивши значення за замовчуванням SSH порт. Щоб змінити SSH порт, відкритий sshd_config файл за допомогою редактора nano, виконавши наступну команду в терміналі.

[захищено електронною поштою]: ~ $ nano / etc / ssh / ssh_configЗнайдіть рядок, у якому в цьому файлі згадується номер порту, і видаліть # підписати перед “Порт 22” та змініть номер порту на потрібний порт і збережіть файл.

Використання надійного пароля

Більшість Серверів зламано через слабкий пароль. Слабкий пароль, швидше за все, хакери можуть легко зламати. Надійний пароль може зробити ваш сервер більш безпечним. Нижче наведено поради щодо надійного пароля

- Використовуйте комбінацію великих та малих літер

- Використовуйте цифри у своєму паролі

- Використовуйте довгий пароль

- Використовуйте спеціальні символи у своєму паролі

- Ніколи не використовуйте своє ім’я чи дату народження як пароль

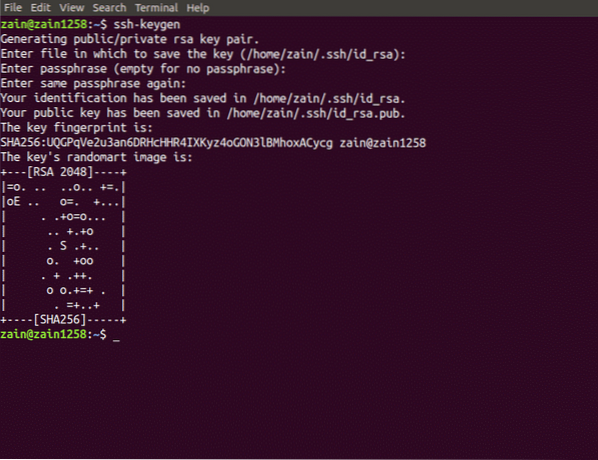

Використання відкритого ключа для безпечного сервера SSH

Ми можемо увійти в наш SSH сервера двома способами. Один використовує пароль, а інший - відкритий ключ. Використання відкритого ключа для входу набагато безпечніше, ніж використання пароля для входу SSH сервер.

Ключ можна створити, виконавши наступну команду в терміналі

[захищено електронною поштою]: ~ $ ssh-keygenКоли ви запустите вищевказану команду, вона попросить вас ввести шлях до ваших приватних та відкритих ключів. Приватний ключ буде збережено “Id_rsa” ім'я та відкритий ключ будуть збережені “Id_rsa.паб ” ім'я. За замовчуванням ключ буде збережений у наступному каталозі

/ додому / ім’я користувача /.ssh /

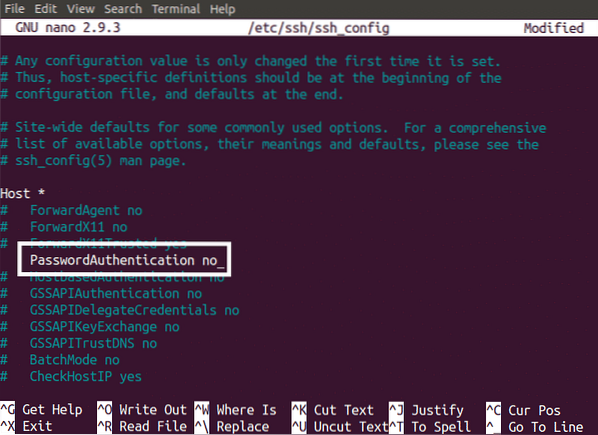

Після створення відкритого ключа використовуйте цей ключ для налаштування SSH увійти за допомогою ключа. Переконавшись, що ключ працює для входу у ваш SSH сервера, тепер вимкніть вхід на основі пароля. Це можна зробити, відредагувавши наш ssh_config файл. Відкрийте файл у потрібному редакторі. Тепер видаліть # раніше “PasswordAuthentication так” і замінити його на

Пароль Аутентифікаційний номер

Тепер ваш SSH До сервера можна отримати доступ лише за відкритим ключем, а доступ через пароль вимкнено

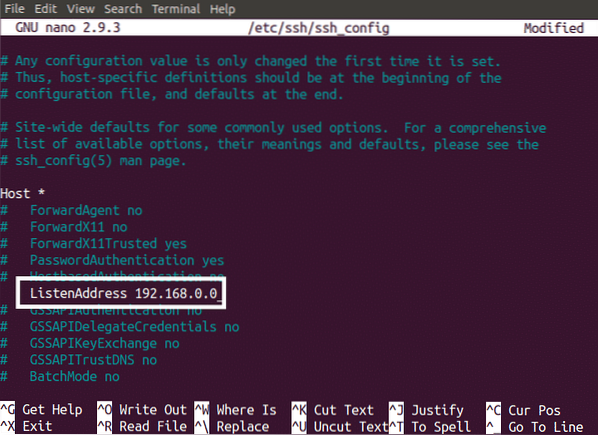

Дозвіл входу в систему одного IP

За замовчуванням ви можете SSH на ваш сервер з будь-якої IP-адреси. Сервер можна зробити більш безпечним, дозволивши одному IP отримати доступ до вашого сервера. Це можна зробити, додавши наступний рядок до вашого ssh_config файл.

Адреса прослуховування 192.168.0.0Це заблокує всі IP-адреси для входу у ваш SSH сервер, відмінний від введеного IP (i.e. 192.168.0.0).

ПРИМІТКА. Введіть IP вашого пристрою замість “192.168.0.0 ”.

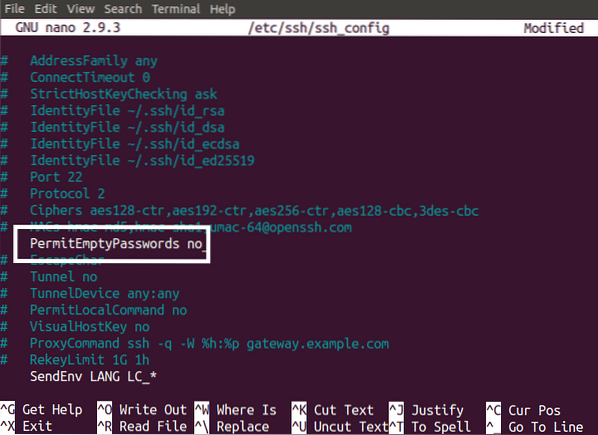

Вимкнення порожнього пароля

Ніколи не дозволяйте входити SSH Сервер з порожнім паролем. Якщо дозволено порожній пароль, то на ваш сервер більше шансів напасти зловмисників. Щоб вимкнути вхід до порожнього пароля, відкрийте ssh_config файл та внесіть такі зміни

PermitEmptyPasswords no

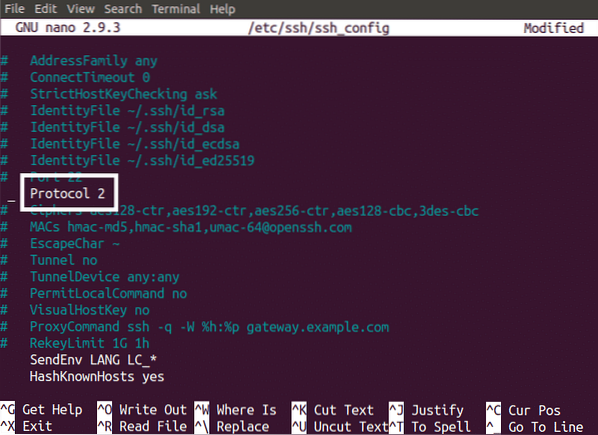

Використання протоколу 2 для сервера SSH

Попередній протокол, який використовувався для SSH є SSH 1. За замовчуванням для протоколу встановлено значення SSH 2, але якщо для нього не встановлено значення SSH 2, ви повинні змінити його на SSH 2. Протокол SSH 1 має деякі проблеми, пов’язані з безпекою, і ці проблеми були виправлені в протоколі SSH 2. Щоб змінити його, відредагуйте ssh_config файл, як показано нижче

Протокол 2

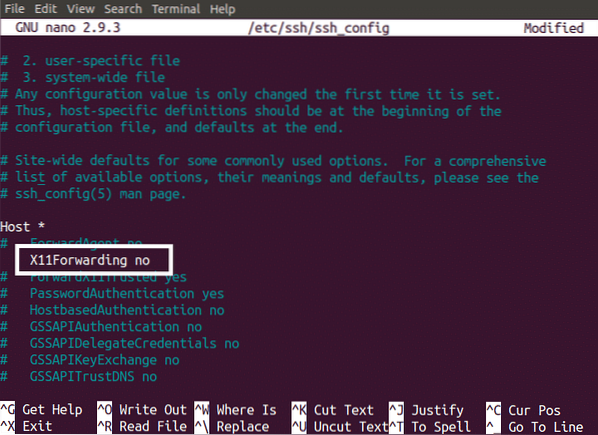

Вимкнувши пересилання X11

Функція пересилання X11 надає графічний інтерфейс користувача (GUI) вашого SSH віддаленого користувача. Якщо пересилання X11 не вимкнено, то будь-який хакер, який зламав ваш сеанс SSH, може легко знайти всі дані на вашому сервері. Цього можна уникнути, вимкнувши пересилання X11. Це можна зробити, змінивши ssh_config файл, як показано нижче

X11Експедиційний номер

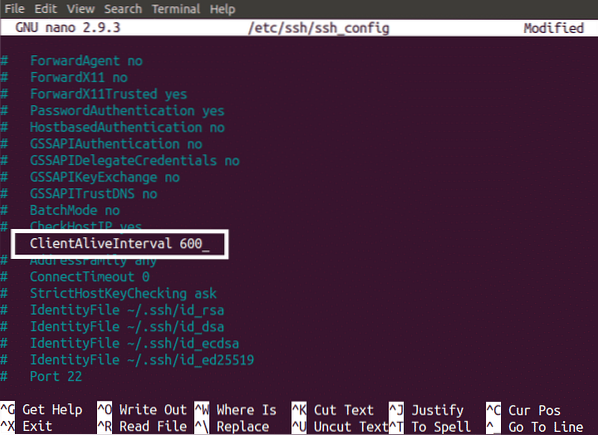

Встановлення часу очікування в режимі очікування

Час очікування в режимі очікування означає, якщо ви не виконуєте жодних дій у своєму SSH на певний проміжок часу, ви автоматично вийдете зі свого сервера

Ми можемо посилити заходи безпеки для наших SSH сервера, встановивши час очікування простою. Наприклад ти SSH свого сервера, і через деякий час ви зайняті виконанням інших завдань і забуваєте вийти з сесії. Це дуже високий ризик безпеки для вашого SSH сервер. Цю проблему безпеки можна подолати, встановивши тайм-аут простою. Час очікування в режимі очікування можна встановити, змінивши наш ssh_config файл, як показано нижче

ClientAliveInterval 600Якщо встановити тайм-аут простою на 600, з'єднання SSH буде припинено через 600 секунд (10 хвилин) без будь-якої активності.

Встановлення спроб обмеженого пароля

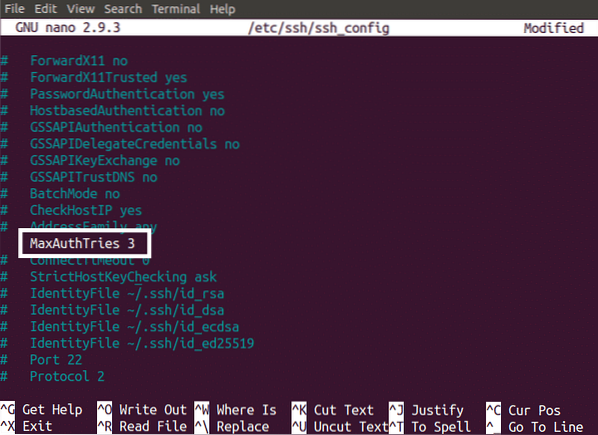

Ми також можемо зробити своє SSH захистити сервер, встановивши певну кількість спроб введення пароля. Це корисно проти нападників грубої сили. Ми можемо встановити обмеження для спроб введення пароля, змінивши ssh_config файл.

MaxAuthTries 3

Перезапуск служби SSH

Багато з перерахованих вище методів потребують перезапуску SSH послуга після їх застосування. Ми можемо перезапустити SSH служби, набравши в терміналі таку команду

[захищено електронною поштою]: ~ $ service ssh restartВисновок

Після застосування вищезазначених змін до вашого SSH сервер, тепер ваш сервер набагато безпечніший, ніж раніше, і зловмиснику грубої сили нелегко зламати ваш SSH сервер.

Phenquestions

Phenquestions