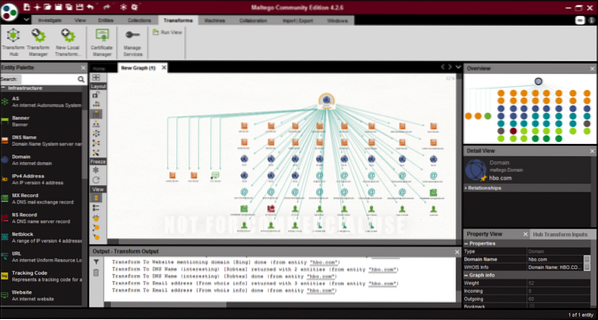

Мальтего

Maltego був створений Paterva і використовується правоохоронними органами, експертами з безпеки та соціальними інженерами для збору та розповсюдження інформації з відкритим кодом. Він може збирати великі обсяги інформації з різних джерел та використовувати різні методи для отримання графічних, легко помітних результатів. Maltego надає бібліотеку перетворень для дослідження даних з відкритим кодом і представляє ці дані у графічному форматі, який підходить для аналізу відносин та видобутку даних. Ці зміни вбудовані і можуть бути також змінені залежно від необхідності.

Maltego написаний на Java і працює з усіма операційними системами. Він поставляється попередньо встановленим у Kali Linux. Maltego широко використовується завдяки своїй приємній та зрозумілій моделі взаємозв'язку сутності, яка представляє всі відповідні деталі. Ключовою метою цієї програми є дослідження реальних відносин між людьми, веб-сторінок або доменів організацій, мереж та Інтернет-інфраструктури. Додаток може також зосередитися на зв'язку між обліковими записами соціальних мереж, API розвідки з відкритим кодом, приватними даними, що розміщуються самостійно, та вузлами комп'ютерних мереж. Завдяки інтеграціям від різних партнерів з обробки даних, Maltego розширює обсяг своїх даних до неймовірної міри.

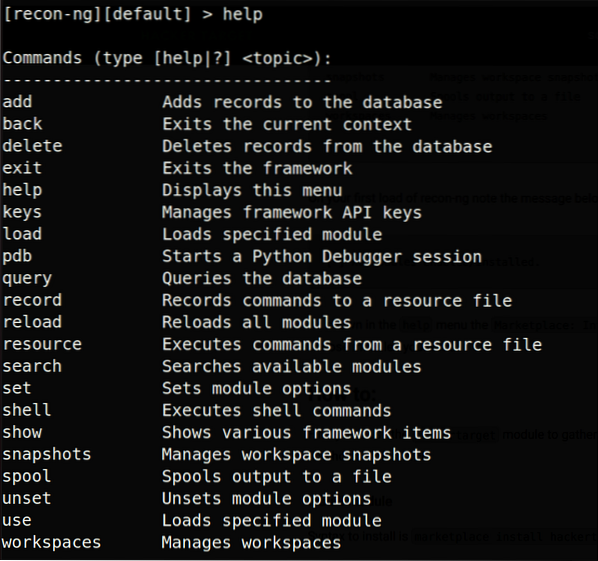

Розпізнати

Recon-ng - це інструмент спостереження, ідентичний Metasploit. Якщо реконструкція працює з командного рядка, ви введете середовище, таке як оболонка, в якому ви зможете налаштувати параметри та переналаштувати та вивести звіти для різних форм звітів. Віртуальна консоль Recon-ng пропонує різноманітні корисні функції, такі як завершення команд та контекстна підтримка. Якщо ви хочете щось зламати, використовуйте Metasploit. Якщо ви хочете зібрати публічну інформацію, використовуйте Інструментарій соціальної інженерії та Recon-ng для здійснення нагляду.

Recon-ng написаний на Python, а його незалежні модулі, список ключів та інші модулі в основному використовуються для збору даних. Цей інструмент попередньо завантажений кількома модулями, які використовують онлайн-пошукові системи, плагіни та API, які можуть допомогти у зборі цільової інформації. Зновування, подібно до вирізання та вставки, автоматизує трудомісткі процеси OSINT. Recon-ng не припускає, що його інструменти можуть виконувати весь збір OSINT, але його можна використовувати для автоматизації багатьох найпоширеніших форм збирання врожаю, надаючи більше часу матеріалу, який ще потрібно робити вручну.

Використовуйте таку команду, щоб встановити recon-ng:

[захищено електронною поштою]: ~ $ sudo apt install recon-ng[захищено електронною поштою]: ~ $ recon-ng

Щоб переглянути список доступних команд, використовуйте команду довідки:

Припустимо, нам потрібно зібрати кілька субдоменів цілі. Для цього ми будемо використовувати модуль із назвою „хакерська мета”.

[recon-ng] [за замовчуванням] [hackertarget]> показати параметри

[recon-ng] [за замовчуванням] [hackertarget]> встановити джерело google.ком

Тепер програма буде збирати відповідну інформацію та показувати всі субдомени цільового набору.

Шодан

Щоб знайти що-небудь в Інтернеті, особливо Інтернет речей (IoT), оптимальною пошуковою системою є Shodan. Хоча Google та інші пошукові системи індексують пошук лише в Інтернеті, Shodan індексує майже все, включаючи веб-камери, водопостачання приватних літаків, медичне обладнання, світлофори, електростанції, зчитувачі номерних знаків, розумні телевізори, кондиціонери та все, що вам може здатися з них підключено до Інтернету. Найбільша перевага Shodan полягає у допомозі захисникам знаходити вразливі машини у власних мережах. Давайте розглянемо кілька прикладів:

- Щоб знайти сервери Apache на Гаваях:

місто апач: "Гаваї" - Щоб знайти пристрої Cisco у даній підмережі:

мережа cisco: ”214.223.147.0/24 ”

Ви можете знайти такі речі, як веб-камери, паролі за замовчуванням, маршрутизатори, світлофори тощо, за допомогою простих пошуків, оскільки вони простіші, зрозуміліші та простіші у використанні.

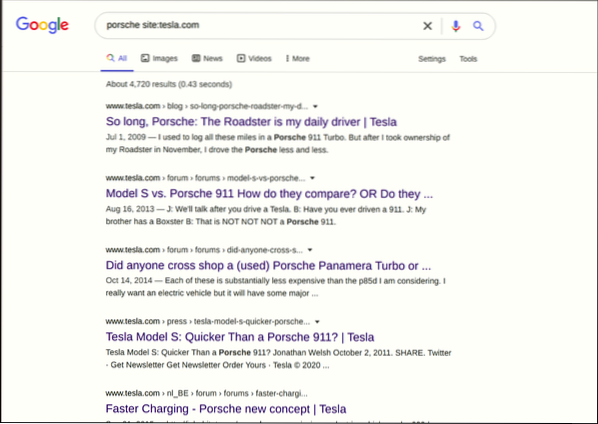

Google Dorks

Злом Google, або Google dorking, - це тактика злому, яка використовує Пошук Google та інші програми Google для виявлення недоліків безпеки в конфігурації веб-сайту та машинному коді. «Злом Google» передбачає використання спеціалізованих операторів пошукових систем Google для пошуку унікальних текстових рядків у результатах пошуку.

Давайте розберемо деякі приклади використання Google Dork для пошуку приватної інформації в Інтернеті. Існує спосіб ідентифікації .Файли LOG, які ненавмисно виставляються в Інтернеті. A .Файл LOG містить підказки про те, якими можуть бути системні паролі або різні облікові записи користувачів системи чи адміністратора, які можуть існувати. Набравши наступну команду у вікні пошуку Google, ви знайдете список продуктів із виставленими .Файли LOG до 2017 року:

Наступний пошуковий запит дозволить знайти всі веб-сторінки, які містять зазначений текст:

intitle: admbook intitle: тип файлу фверзії: phpДеякі інші дуже потужні оператори пошуку включають наступне:

- inurl: шукає вказані терміни в URL-адресі.

- типи файлів: пошук певних типів файлів, які можуть бути будь-яких типів файлів.

- сайт: обмежує пошук одним сайтом

Шпигун

Spyse - це пошукова система для кібербезпеки, яка може використовуватися для швидкого пошуку інтернет-активів та проведення зовнішньої ідентифікації. Перевага Spyse частково обумовлена методологією бази даних, яка дозволяє уникнути проблем із тривалим часом сканування запитів на збір даних. Маючи кілька служб, що працюють одночасно, і звіти, повернення яких може зайняти дуже багато часу, фахівці з кібербезпеки можуть знати, наскільки неефективним може бути сканування. Це головна причина, чому фахівці з кібербезпеки переходять до цієї чудової пошукової системи. Архів Spyse зберігає понад сім мільярдів важливих документів, які можна миттєво завантажити. Використовуючи 50 високо функціонуючих серверів з даними, розділеними на 250 осколків, споживачі можуть отримати прибуток від найбільшої масштабованої онлайн-бази даних.

Окрім надання необроблених даних, ця пошукова машина в кіберпросторі також зосереджена на демонстрації взаємозв'язку між різними сферами Інтернету.

Комбайн

Harvester - це утиліта на основі Python. Використовуючи цю програму, ви можете отримувати інформацію з численних загальнодоступних точок, таких як пошукові системи, сервери ключів PGP та бази даних пристроїв SHODAN, такі як адреси, субдомени, адміністратори, імена співробітників, номери портів та прапори. Якщо ви хочете визначити, що зловмисник може бачити в компанії, цей інструмент корисний. Це інструмент Kali Linux за замовчуванням, і вам просто потрібно оновити The Harvester, щоб використовувати його. Для встановлення виконайте таку команду:

[захищено електронною поштою]: ~ $ sudo apt-get theharvesterОсновний синтаксис The Harvester такий:

[захищено електронною поштою]: ~ $ theharvester -d [ім’я домену] -b [searchEngineName / всі] [параметри]Тут -d - це назва компанії або домен, який ви хочете здійснити, а -b - джерело даних, наприклад LinkedIn, Twitter тощо. Для пошуку електронних листів використовуйте таку команду:

[захищено електронною поштою]: ~ $ theharvester.py -d Microsoft.com -b allМожливість пошуку віртуальних хостів - ще одна захоплююча особливість комбайна. За допомогою роздільної здатності DNS програма перевіряє, чи кілька імен хостів підключено до певної IP-адреси. Ці знання дуже важливі, оскільки надійність цього ІР для одного хоста залежить не тільки від рівня його безпеки, але і від того, наскільки безпечно підключені інші, розміщені на тому самому ІР. Насправді, якщо зловмисник порушує одного з них і отримує доступ до мережевого сервера, то зловмисник може легко увійти до кожного іншого хосту.

SpiderFoot

SpiderFoot - це платформа, яка використовується для збору IP-адрес, доменів, адрес електронної пошти та інших цілей аналізу з різних торгових точок, включаючи такі платформи, як “Shodan” та “Have I Been Pwned”, для відкритої інформації та виявлення вразливостей. SpiderFoot може бути використаний для спрощення процесу компіляції OSINT для пошуку інформації про ціль шляхом автоматизації процесу збору.

Для автоматизації цього процесу Spiderfoot здійснює пошук у понад 100 джерелах загальнодоступної інформації та керує всією секретною інформацією з різних веб-сайтів, електронних адрес, IP-адрес, мережевих пристроїв та інших джерел. Просто вкажіть мету, виберіть модулі для запуску, і все інше Spiderfoot зробить за вас. Наприклад, Spiderfoot може зібрати всі дані, необхідні для створення повного профілю з теми, яку ви вивчаєте. Він мультиплатформенний, має крутий веб-інтерфейс та підтримує майже 100+ модулів. Встановіть модулі Python, зазначені нижче, щоб встановити spiderFoot:

[захищено електронною поштою]: ~ $ sudo apt install pip[захищено електронною поштою]: ~ $ pip install lxml netaddr M2Crypto cherrypy mako запити bs4

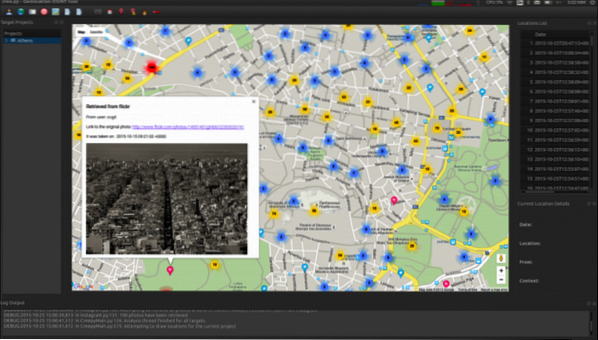

Моторошний

Creepy - це відкрита розвідувальна платформа для геолокації. Використовуючи різні сайти соціальних мереж та послуги розміщення зображень, Creepy збирає інформацію про відстеження місцезнаходження. Потім Creepy відображає звіти на карті з методологією пошуку на основі точного місця та часу. Пізніше ви зможете детально переглянути файли, експортуючи їх у форматі CSV або KML. Вихідний код Creepy доступний на Github і написаний на Python. Ви можете встановити цей чудовий інструмент, відвідавши офіційний веб-сайт:

http: // www.геокрипічна.com /

У програмі Creepy є дві основні функціональні можливості, які визначаються двома конкретними вкладками в інтерфейсі: вкладкою “mapview” та вкладкою “цели”. Цей інструмент дуже корисний для персоналу служби безпеки. Ви можете легко передбачити поведінку, рутину, хобі та інтереси своєї цілі за допомогою Creepy. Невелика інформація, яку ви знаєте, може не мати великого значення, але коли ви побачите повну картину, ви зможете передбачити наступний хід цілі.

Лобзик

Лобзик використовується для отримання знань про працівників компанії. Ця платформа добре працює з великими організаціями, такими як Google, Yahoo, LinkedIn, MSN, Microsoft тощо., де ми можемо легко підібрати одне з їх доменних імен (скажімо, Microsoft.com), а потім складіть усі електронні листи від своїх співробітників у різних підрозділах даної компанії. Єдиним недоліком є те, що ці запити запускаються проти бази даних Jigsaw, розміщеної в Jigsaw.com, тож ми покладаємось виключно на знання їх бази даних, які вони дозволяють нам досліджувати. Ви можете отримати інформацію про великі корпорації, але, можливо, вам не пощастить, якщо ви розслідуєте менш відому стартап-компанію.

Nmap

Nmap, що розшифровується як Network Mapper, є, безперечно, одним із найвидатніших та найпопулярніших інструментів соціальної інженерії. Nmap спирається на попередні інструменти моніторингу мережі, щоб забезпечити швидке, всебічне сканування мережевого трафіку.

Щоб встановити nmap, використовуйте таку команду:

[захищено електронною поштою]: ~ $ sudo apt install nmapNmap доступний для всіх операційних систем і постачається з попередньо оснащеною Kali. Nmap працює, виявляючи хости та IP-адреси, що працюють у мережі, використовуючи IP-пакети, а потім перевіряючи ці пакети, включаючи деталі про хост та IP, а також операційні системи, на яких вони працюють.

Nmap використовується для сканування мереж малого бізнесу, корпоративних мереж, пристроїв і трафіку IoT та підключених пристроїв. Це буде перша програма, яку зловмисник використовуватиме для нападу на ваш веб-сайт або веб-програму. Nmap - це безкоштовний інструмент із відкритим кодом, який використовується на локальних та віддалених хостах для аналізу вразливості та виявлення мережі.

Основні особливості Nmap включають виявлення портів (щоб переконатися, що ви знаєте потенційні утиліти, що працюють на певному порту), виявлення операційної системи, виявлення інформації IP (включає адреси Mac та типи пристроїв), вимкнення роздільної здатності DNS та виявлення хосту. Nmap ідентифікує активного хоста за допомогою сканування пінгу, тобто.e., за допомогою команди nmap -sp 192.100.1.1/24, який повертає список активних хостів та призначених IP-адрес. Сфера застосування та можливості Nmap надзвичайно великі та різноманітні. Нижче наведено деякі команди, які можна використовувати для базового сканування портів:

Для базового сканування використовуйте таку команду:

[захищено електронною поштою]: ~ $ nmapДля захоплення банера та сканування службової версії використовуйте таку команду:

[захищено електронною поштою]: ~ $ nmap -sP -sCДля виявлення операційної системи та агресивного сканування використовуйте таку команду:

[захищено електронною поштою]: ~ $ nmap -A -O-Висновок

Інформація з відкритим кодом - це корисна техніка, за допомогою якої можна дізнатись майже все, що є в Інтернеті. Знання інструментів OSINT - це добре, оскільки це може мати великі наслідки для вашої професійної роботи. Є кілька чудових проектів, які використовують OSINT, наприклад, пошук загублених людей в Інтернеті. З численних підкатегорій розвідки, Open Source є найбільш широко використовуваною через низьку вартість та надзвичайно цінну продукцію.

Phenquestions

Phenquestions