Це посібник для початківців щодо використання плагіна WMAP, включеного в фреймворк Metasploit, для сканування на вразливості у веб-додатках. Ми використаємо веб-додаток DVWA як ціль для демонстрації процесу сканування, проведеного за допомогою WAMP. DVWA це скорочення від "проклятий вразливий веб-додаток", і додаток спеціально розроблений для використання новачками кібербезпеки для перевірки та удосконалення своїх навичок проникнення.

Налаштування фреймворку Metasploit в Kali Linux

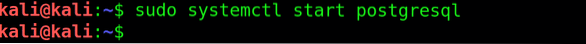

Ми почнемо з запуску фреймворку Metasploit. Спочатку запустіть сервер PostgreSQL, набравши:

$ sudo systemctl запустити postgresql

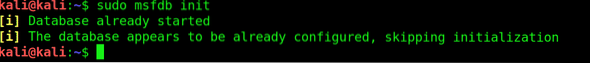

Далі ініціалізуйте базу даних за допомогою msfdb init:

$ msfdb init

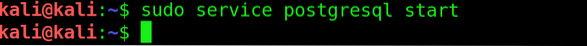

Потім запустіть службу PostgreSQL зі службою postgresql start

Служба $ sudo postgresql start

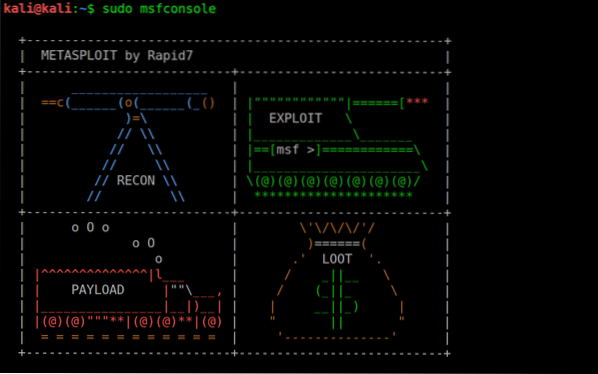

Потім введіть msfconsole, щоб запустити базу даних Metasploit

$ sudo msfconsole

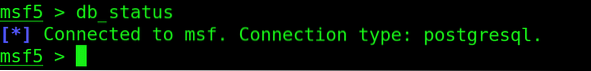

Тепер база даних завантажена. Ви можете переконатися, що база даних завантажилася належним чином, введіть:

$ msf> db_status

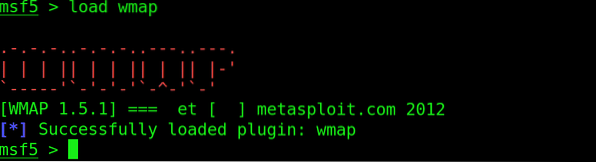

Завантажте WMAP

Далі запустіть WMAP, використовуючи таку команду:

$ msf> завантажити wmapУ командній оболонці відобразиться таке вікно:

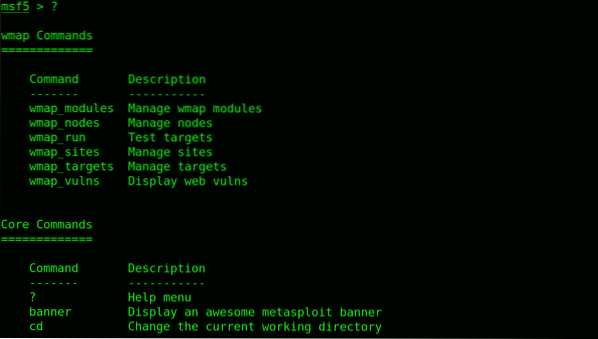

Введіть “?"І Metasploit покаже меню довідки, яке, мабуть, виглядатиме приблизно так:

$ msf> ?

Введіть цільовий сайт для ініціювання сканування

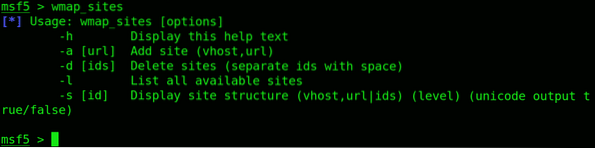

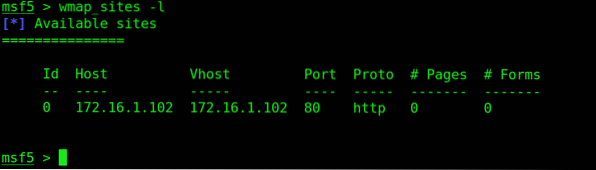

Використовуйте wmap_sites для управління веб-сайтами, які ви хочете сканувати.

$ msf> wmap_sites

Це те, що ви вводите для додавання сайту:

$ msf> wmap_sites -a http: // 172.16.1.102

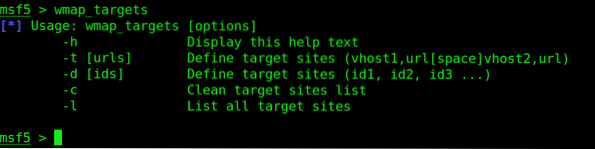

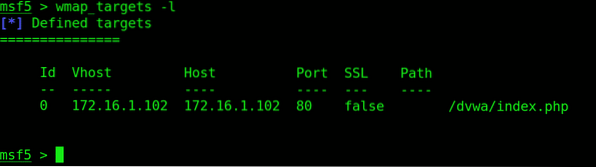

Тепер нам потрібно направити Metasploit на сайт жертви, вказавши URL-адресу

$ msf> wmap_targets

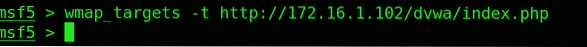

Введіть wmap_targets -t, щоб вказати на сайт:

$ msf> wmap_targets -t http: // 172.16.1.102 / dvwa / index.php

Завантаження модів

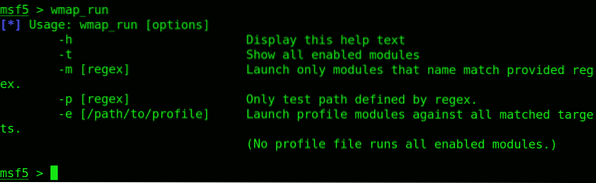

Перш ніж запускати сканер, введіть wmap_run. Вам будуть показані параметри цієї команди.

$ msf> wmap_run

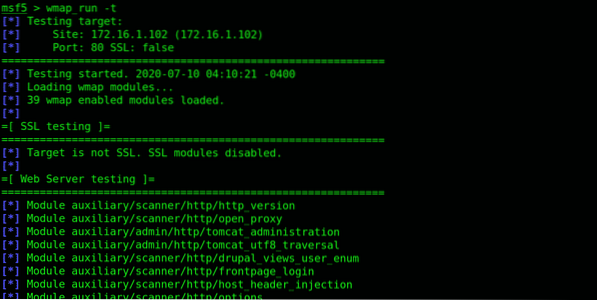

Помістіть wmap-run, після чого прапор -t.

$ msf> wmap_run -t

Як бачите, тут перераховані всі включені модулі, яких існує безліч. Є купа, яка також відключена. Ви бачите, що модуль SSL є одним з відключених, оскільки сайт жертви не використовує його.

Якщо ви хочете отримати детальну інформацію, введіть info, а потім інформацію про мод.

Запуск сканера

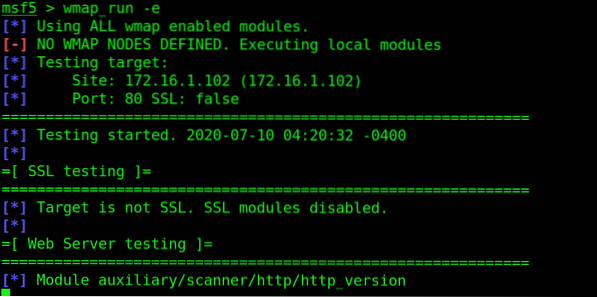

Щоб розпочати сканування, введіть wmap_run, наступний прапором -e. Зазвичай сканування займає досить багато часу.

$ msf> wmap_run -e

Використовуйте команду wmap_vulns -l, щоб побачити результати сканування.

$ msf> wmap_vulns -l

Висновок

Цей посібник для початківців стосувався використання модуля WAMP Metasploit для сканування веб-програм та перевірки його на наявність уразливостей. Ми налаштували, як запустити базу даних Metasploit, як запустити аддон WAMP і спрямувати її до веб-програми для ініціювання сканування. За допомогою тестування пера ви можете перевірити наявність можливих точок доступу у веб-програмі, щоб усунути їх, тим самим посиливши його безпеку.

Phenquestions

Phenquestions