Одним із відмінних аспектів Nikto, який відокремлює його від інших сканерів та легітимізує його як строго пентестера, є те, що його не можна використовувати крадькома. Тож чорну шапку, яка неправильно її використовує, легко виявити. І це дуже пощастило нам, оскільки в іншому випадку Nikto - це бездоганна машина, яка набагато перевершує свої альтернативи, коли йдеться про веб-сканування.

На відміну від інших веб-сканерів, де інформація подається у складному і майже нерозбірливому форматі, Nikto однозначно звертає увагу на кожну уразливість і в рамках першого проекту звіту, який вона представляє. Ось чому його часто розглядають як галузевий стандарт серед кількох спільнот білих шапок по всьому світу.

Давайте подивимося, як ми можемо налаштувати та розпочати тестування пера за допомогою Nikto.

1-Налаштування Nikto

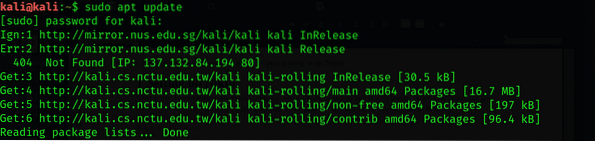

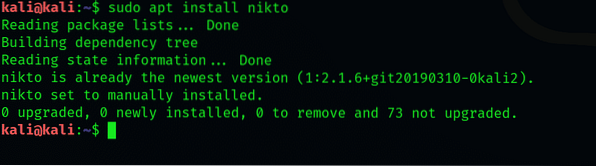

Перевірте категорію аналізу вразливості в Kali Linux, щоб побачити, чи є вона там; в іншому випадку ви можете отримати Nikto з його GitHub, оскільки він відкритий, або скористатися командою apt install у Kali Linux:

$ sudo apt оновлення

Користувачі Mac можуть використовувати Homebrew для встановлення Nikto:

$ brew встановити nikto2-Початок роботи

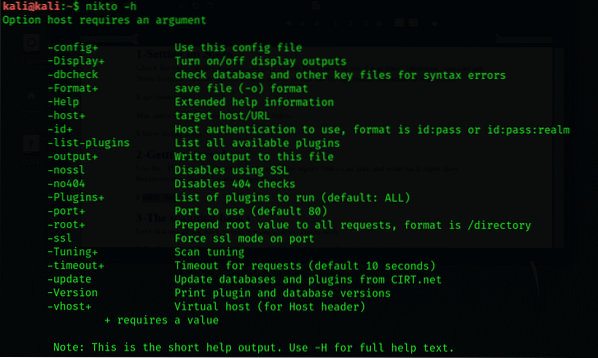

Скористайтеся -Довідка, щоб побачити детальний посібник з усіх входів, які може взяти Nikto, і того, що робить кожен вхід. Рекомендується для тих, хто новачок у цьому.

$ nikto -допомога

3 - Основи сканування

Давайте обговоримо всі основні синтаксиси, яким ми можемо дати вказівки Nikto.

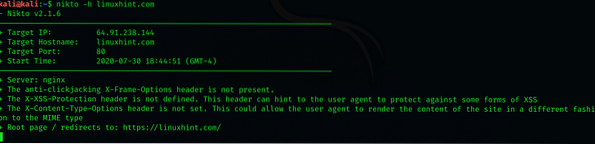

Замініть IP-адресу або ім'я хоста за замовчуванням з іменем хосту на ваш вибір:

$ nikto -h linuxhint.ком

Ми можемо виконати базове сканування шукати port43 та SSL, які широко використовуються на веб-сайтах HTTP. Незважаючи на те, що Nikto не потрібно вказувати тип, зазначення допомагає Nikto заощадити час при скануванні.

До вкажіть веб-сайт SSL, використовувати наступний синтаксис

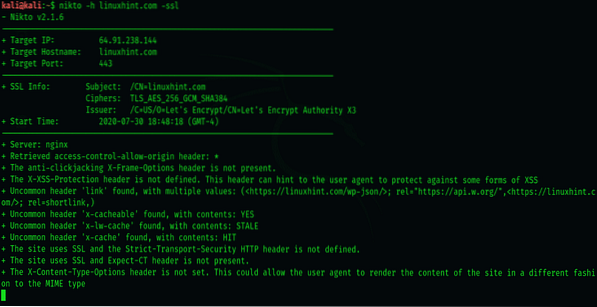

$ nikto -h linuxhint.com -ssl

4-сканування веб-сайтів із підтримкою SSL за допомогою Nikto

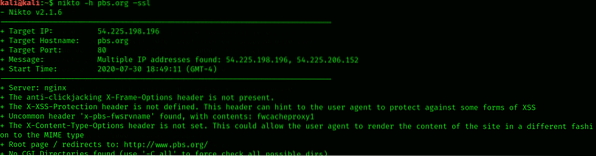

Тут ми скануємо pbs.організація для демонстрації. У цьому розділі ми також дізнаємося про різну інформацію, яку повідомляє Nikto, після завершення сканування. Щоб розпочати сканування, введіть:

$ nikto -h pbs.орг -ссл

Ми виконали швидке сканування pbs.орг

Підключившись до порту 443, він відображає деяку інформацію про шифр, яку ми можемо перевірити. Інформація тут не дуже відповідає тому, що ми намагаємось зробити, тому ми перейдемо до виконання більш складних сканувань.

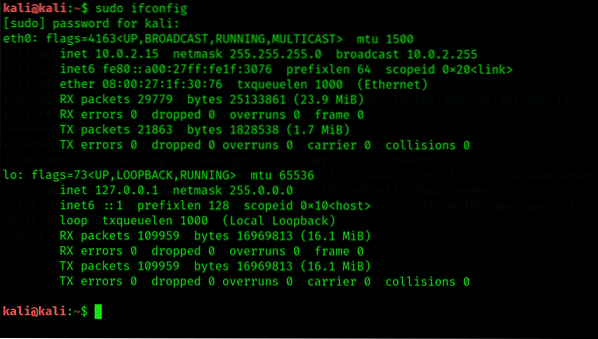

5-сканування IP-адрес

Nikto також можна використовувати в локальній мережі для пошуку вбудованих серверів. Для цього нам потрібно знати нашу IP-адресу. Введіть наступне в командному терміналі, щоб побачити IP-адресу, яку використовує ваш локальний апарат.

$ sudo ifconfig

Нам потрібна IP-адреса, за якою слідує „inet“, тому запишіть її. Ви можете розробити свій діапазон мережі, запустивши на ньому ipcalc, який ви можете легко завантажити та встановити за допомогою apt install ipcalc, якщо він ще не встановлений.

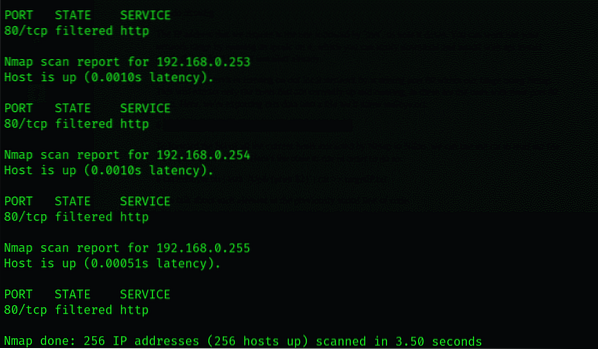

Давайте скануємо послуги, що працюють у нашій локальній мережі, скануючи порт 80 у нашому діапазоні за допомогою Nmap. Це витягне лише ті хости, які наразі працюють, оскільки це ті, у яких порт 80 відкритий. Тут ми експортуємо ці дані у файл, який ми назвемо nullbye.txt:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.txt

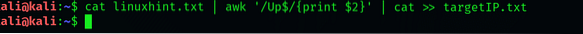

Щоб переслати список усіх поточних хостів, вилучених Nmap, на Nikto, ми можемо використовувати кота для читання файлу, до якого ми експортували інформацію. Ось код для запуску, щоб зробити це:

$ cat linuxhint.txt | awk '/ Up $ / print $ 2' | кішка >> targetIP.txt

Давайте поговоримо про кожен елемент у раніше заявленому рядку коду.

awk- шукає шаблон у цільовому файлі, який слідує за синтаксисом за котом

Вгору- про те, що господар вже готовий

Друк $ 2- означає, що ви вказуєте друкувати друге слово в кожному рядку .txt-файл

targetIP.txt - це просто файл, до якого ми надсилаємо наші дані, і у вашому випадку ви можете назвати його як завгодно.

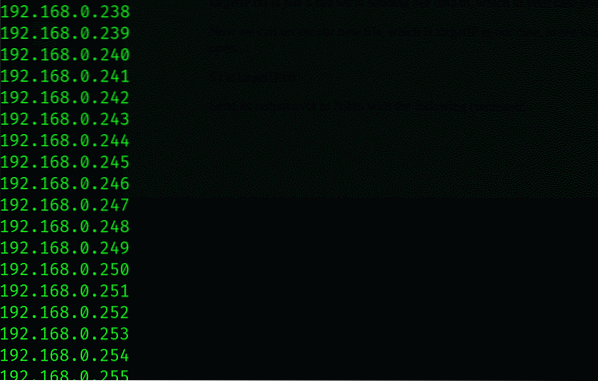

Тепер ми можемо отримати доступ до нашого нового файлу, який у нашому випадку є targetIP, щоб побачити, які IP-адреси мають відкритий порт 80.

$ cat targetIP.txt

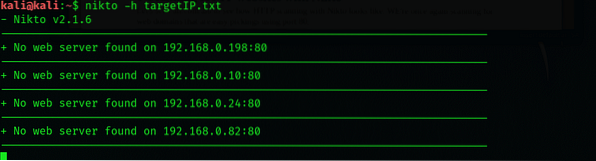

Надішліть його вихідні дані Nikto за допомогою такої команди:

$ nikto -h targetIP.txt

Зверніть увагу, наскільки подібні результати тут порівняно з тими, які ми отримали при веб-скануванні SSL.

6-сканування веб-сайтів HTTP за допомогою Nikto

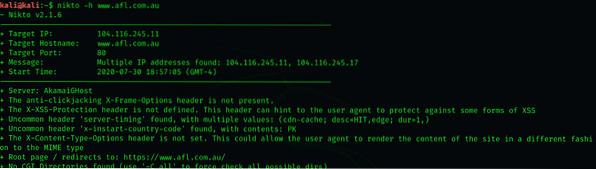

Давайте скануватимемо afl.ком.alu, щоб побачити, як виглядає сканування HTTP за допомогою Nikto. Ми знову перевіряємо веб-домени, які легко вибирати за допомогою порту 80.

$ nikto -h www.afl.ком.ау

Інформація, що найбільш актуальна для наших користувачів, - це каталоги, які вони знайшли. Ми можемо використовувати їх для отримання будь-яких облікових даних користувача, серед іншого, які були або неправильно налаштовані, або ненавмисно залишені відкритими для доступу.

З'єднання Nikto з Metasploit

Закінчивши веб-сканування, ви врешті-решт перейдете до проведення власне тестування пера, бажано за допомогою Metasploit. Тож добре, що Nikto має функціональність, яка дозволяє експортувати інформацію до інших інструментів відновлення.

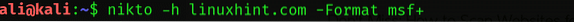

Щоб експортувати інформацію у формат, який читається Metasploit, ви можете виконати сканування, як ми вже пояснювали вище, але після коду додати -Format msf +, наприклад:

$ nikto -h linuxhint.com -Формат msf+

Обгортання речей:

Це був короткий посібник, який допоможе вам розпочати роботу з Nikto, найбільш похвалим і надійним веб-сканером серед тестувальників пера. Ми розглянули способи визначення м'яких плям для тестування вразливостей за допомогою nikto та як експортувати його до Metasploit для більш точного використання. Завдяки здатності виявляти понад 6700 небезпечних файлів / CGI, а також здатності захоплювати файли cookie та відбитки, ми рекомендуємо новачкам дослідити цей складний інструмент.

Залишайтеся на оновленнях і подальших заходах, а тим часом читайте деякі інші підручники з тестування пера.

Phenquestions

Phenquestions