Що таке тестування на проникнення в мережу?

Застарілий код, додавання функцій, неправильні конфігурації або розробка інноваційних образливих методів можуть призвести до «слабких сторін», які можуть використовуватися шкідливим кодом для отримання доступу або виконання дії над віддаленою (або локальною) ціллю. Ці "слабкі місця" називаються "вразливі місця" або "діри в безпеці".

Тестування на проникнення або тест на ручку - це дія аудиту цілі (сервера, веб-сайту, мобільного телефону тощо) з метою виявлення дірок у безпеці, що дозволяють зловмиснику проникнути в цільовий пристрій, перехопити зв'язок або порушити конфіденційність або безпека за замовчуванням.

Основною причиною, через яку ми всі оновлюємо нашу ОС (операційні системи) та програмне забезпечення, є запобігання “розвитку” вразливостей в результаті старого коду.

Деякі приклади отворів у безпеці можуть включати надійність пароля, спроби входу, відкриті таблиці SQL тощо. Ця знакова вразливість для Microsoft Index Server використовує буфер у файловому коді DLL Windows, що дозволяє віддалено виконувати код шкідливими кодами, такими як Червоний черв'як, розроблений як інші хробаки для використання цієї частини неправильного коду.

Вразливості та діри в безпеці виникають щодня або щотижня у багатьох операційних системах, що є OpenBSD винятком, а Microsoft Windows - правилом, тому тестування на проникнення є одним з основних завдань, яке повинен виконувати будь-який адміністратор або зацікавлений користувач.

Тестування на проникнення Популярні інструменти

Nmap: Nmap (Network Mapper), відомий як Швейцарський армійський ніж Sysadmin, - це, мабуть, найважливіший та основний інструмент аудиту мережі та безпеки. Nmap - це сканер портів, здатний оцінити ідентичність цільової ОС (розміщення) та програмне забезпечення, що прослуховується за портами. Він включає набір плагінів, що дозволяє перевірити проникнення через грубу силу, вразливості тощо. Ви можете побачити 30 прикладів Nmap на https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager або OpenVas - це безкоштовна або спільна версія сканера безпеки Nessus. Це дуже повний та зручний сканер користувача, простий у використанні для виявлення вразливостей, помилок конфігурації та дір в безпеці загалом для цілей. Незважаючи на те, що Nmap здатний знаходити вразливості, для оновлення потрібні оновлені плагіни та певні можливості користувача. OpenVas має інтуїтивно зрозумілий веб-інтерфейс, проте Nmap залишається обов’язковим інструментом для будь-якого адміністратора мережі.

Метасплойт: Основна функціональність Metasploit - це виконання експлоїтів проти вразливих цілей, але Metasploit можна використовувати для сканування дірок у безпеці або для їх підтвердження. Крім того, результати сканування, що виконуються Nmap, OpenVas та іншими сканерами безпеки, можуть бути імпортовані в Metasploit для використання.

Це лише 3 приклади величезного переліку засобів безпеки. Всім, хто цікавиться безпекою, настійно рекомендується зберігати це Топ списку Інструментів мережевої безпеки як основне джерело для злому або інструментів безпеки.

Приклад тестування на проникнення Nmap:

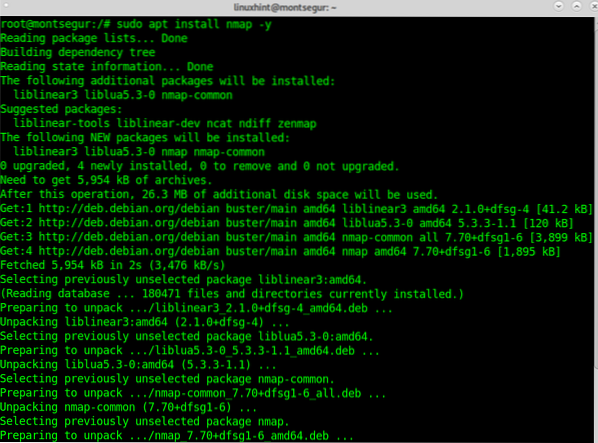

Щоб розпочати роботу в системах Debian:

# apt встановити nmap -y

Після встановлення першим кроком спробувати Nmap для тестування на проникнення в цьому посібнику є перевірка на наявність уразливостей за допомогою вул плагін, що входить до Nmap NSE (Nmap Scripting Engine). Синтаксис для запуску Nmap з цим плагіном:

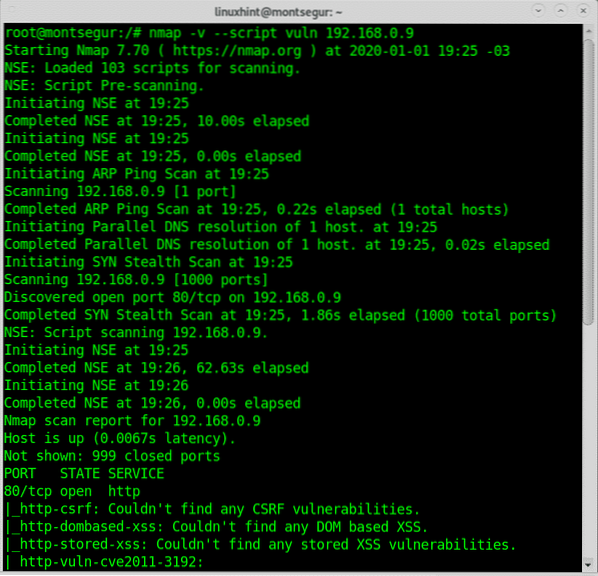

# nmap -v --script vulnУ моєму випадку я запущу:

# nmap -v --script vuln 192.168.0.9

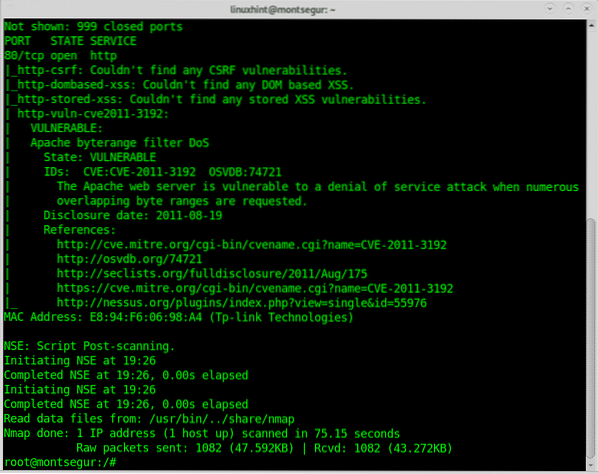

Нижче ви побачите, що Nmap виявив уразливість, яка піддає цільовий пристрій атакам відмови в обслуговуванні.

Вихідні дані містять посилання на посилання на вразливість, у цьому випадку я можу знайти детальну інформацію про https: // nvd.ніст.gov / vuln / detail / CVE-2011-3192.

У наступному прикладі показано виконання тесту пера за допомогою OpenVas, в кінці цього підручника ви можете знайти підручники з додатковими прикладами з Nmap.

Приклад тестування на проникнення Openvas:

Для початку з OpenVas завантажте Greenbone Community Edition з https: // dl.зелена кістка.net / download / VM / gsm-ce-6.0.0.ізо налаштувати його за допомогою VirtualBox.

Якщо вам потрібні вказівки щодо налаштування VirtualBox на Debian, прочитайте https: // linuxhint.com / install_virtualbox6_debian10 / і поверніться відразу після завершення інсталяції перед налаштуванням гостьової або віртуальної ОС.

На VirtualBox дотримуйтесь інструкцій

Виберіть такі параметри у майстрі для VirtualBox вручну за допомогою “Новий”:

- Тип: Linux

- Версія: Інший Linux (64 біт)

- Пам'ять: 4096 МБ

- Жорсткий диск: 18 ГБ

- Процесори: 2

Тепер створіть новий жорсткий диск для віртуальної машини.

Будьте уважні, щоб мережеве з’єднання працювало зсередини назовні та зовні: Для налаштування системі потрібен доступ до Інтернету. Для використання веб-інтерфейсу системи потрібно отримати доступ до системи з того місця, де працює веб-браузер.

Аудіо, USB та дискету слід вимкнути.

Тепер натисніть кнопку «Пуск» і клацніть на піктограму папки, щоб вибрати завантажене зображення iso як носій для компакт-диска та запустити віртуальну машину, як показано на скріншотах нижче:

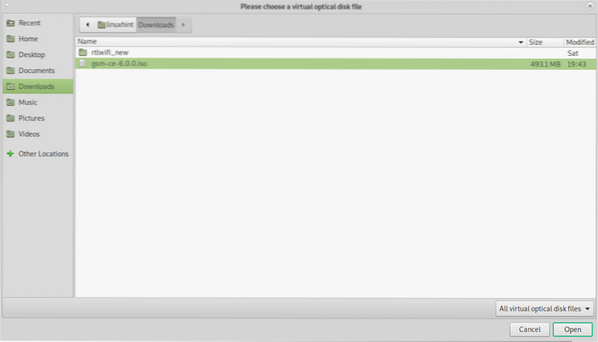

Перейдіть до каталогу, що містить ISO, виберіть його та натисніть відчинено.

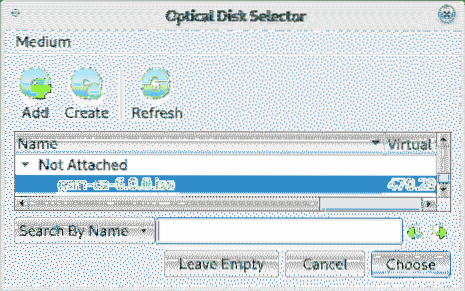

Виберіть зображення ISO та натисніть Вибирайте.

Натисніть Почніть запустити інсталятор GSM.

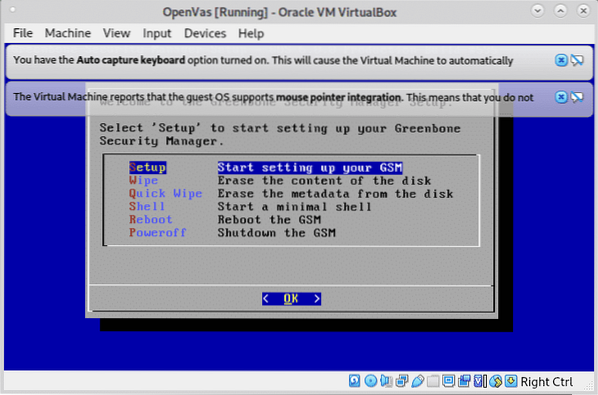

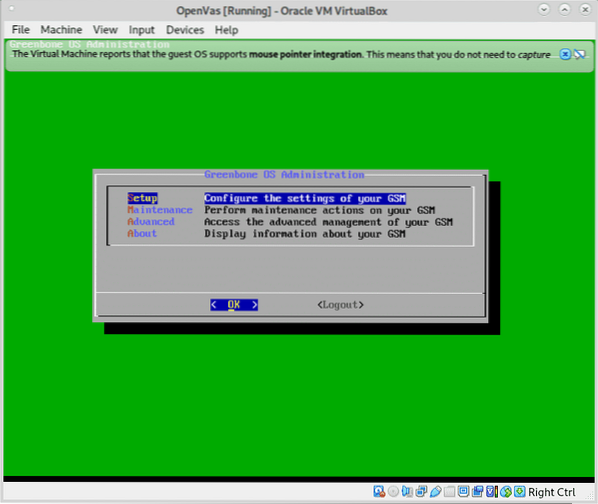

Після запуску та завантаження виберіть Налаштування та натисніть гаразд продовжувати.

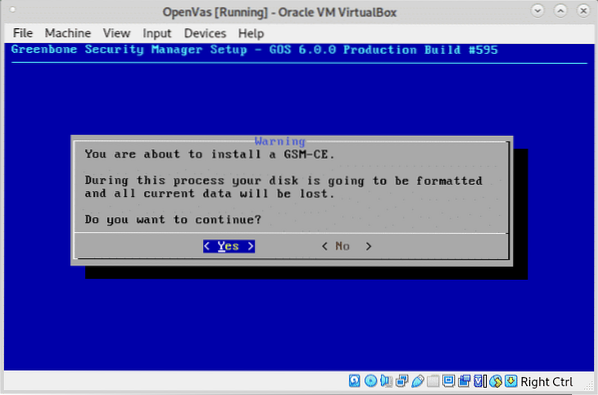

На наступному екрані натисніть на ТАК продовжувати.

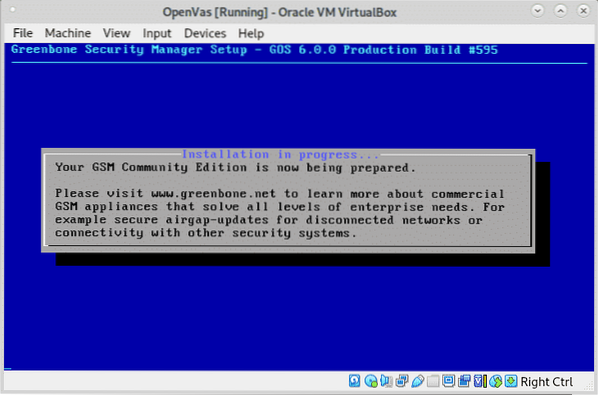

Дозвольте програмі встановлення підготувати ваше середовище:

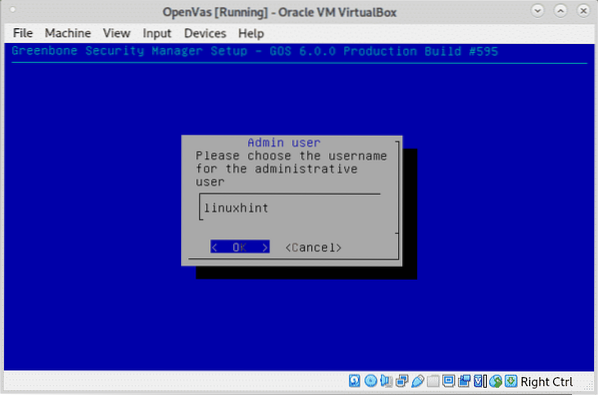

За запитом визначте ім’я користувача, як показано на малюнку нижче, ви можете залишити за замовчуванням адміністратор користувач.

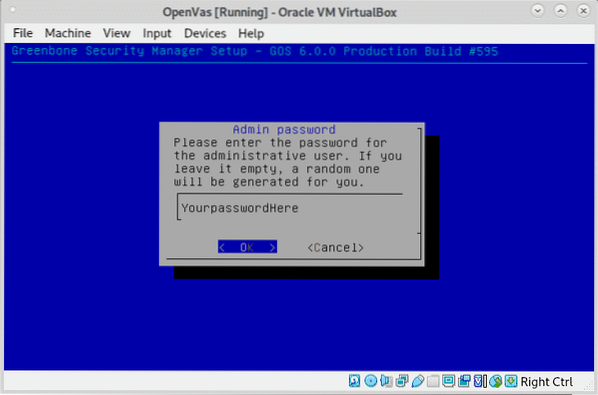

Введіть пароль і натисніть гаразд продовжувати.

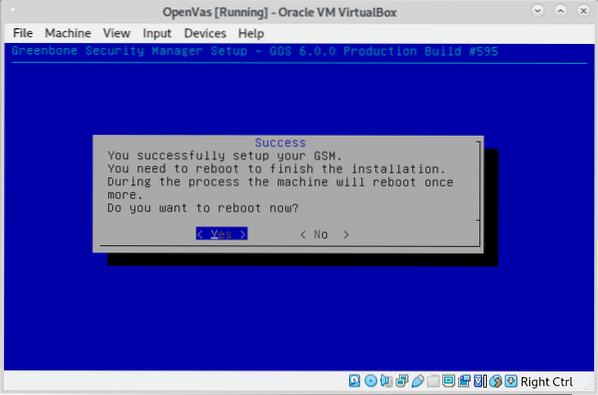

На запит про перезавантаження натисніть ТАК.

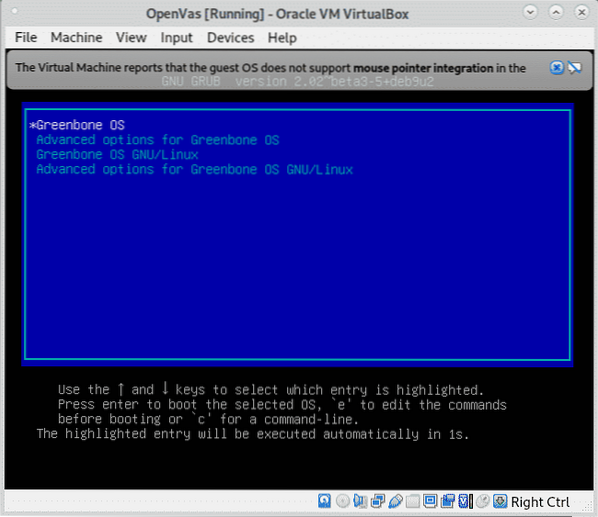

При завантаженні виберіть ОС Greenbone натисканням ENTER.

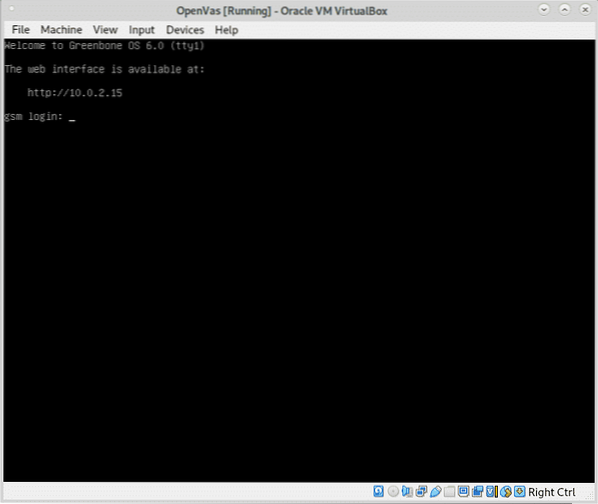

Під час першого завантаження після встановлення не входити в систему, система завершить установку і перезавантажиться автоматично, тоді ви побачите наступний екран:

Ви повинні переконатися, що ваш віртуальний пристрій доступний з вашого хост-пристрою, у моєму випадку я змінив конфігурацію мережі VirtualBox з NAT на Bridge, а потім перезавантажив систему, і вона запрацювала.

Примітка: Джерело та інструкції щодо оновлень та додаткових програм для віртуалізації на https: // www.зелена кістка.net / en / install_use_gce /.

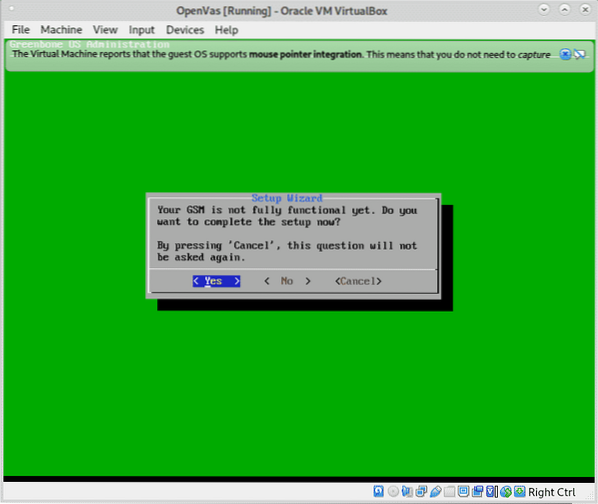

Завантаживши логін, і ви побачите екран нижче, натисніть ТАК продовжувати.

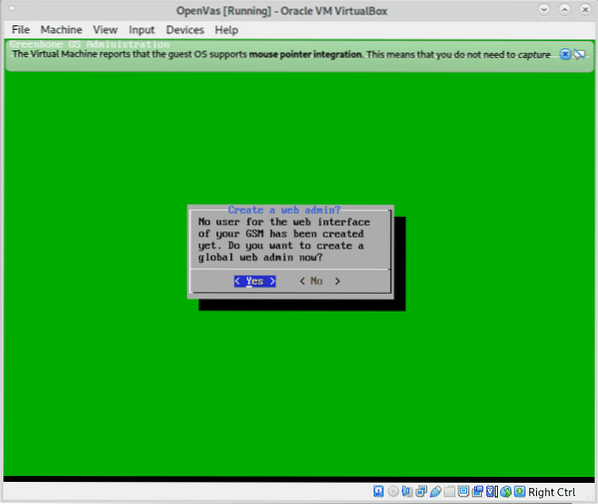

Щоб створити користувача для веб-інтерфейсу, натисніть ТАК ще раз, щоб продовжити, як показано на малюнку нижче:

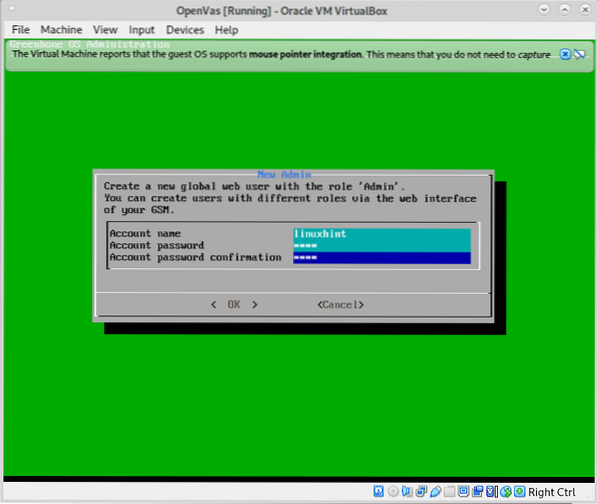

Введіть потрібне ім’я користувача та пароль і натисніть гаразд продовжувати.

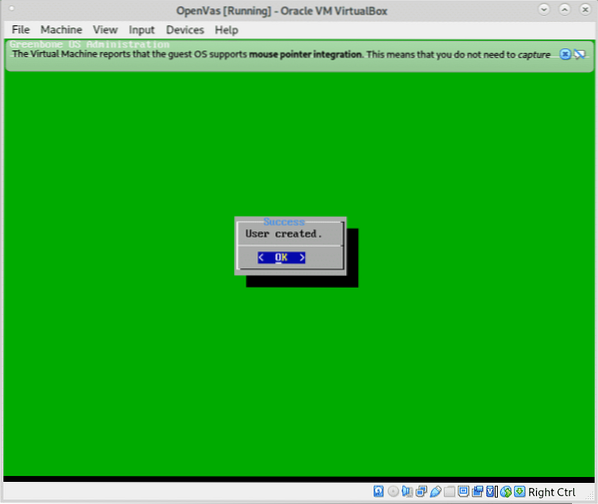

Натисніть гаразд на підтвердження створення користувача:

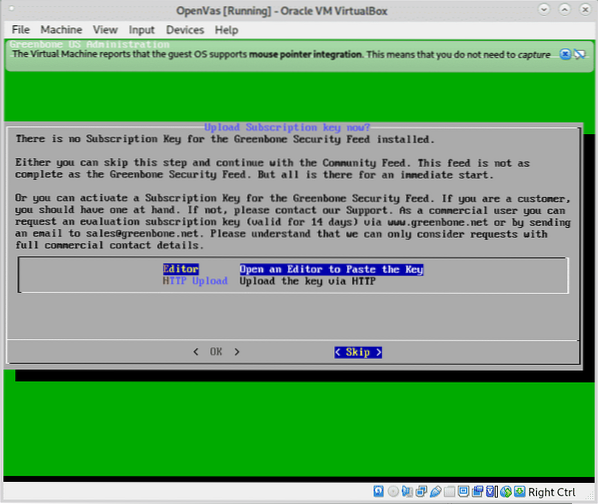

Наразі ви можете пропустити підписку, натисніть далі Пропустити продовжувати.

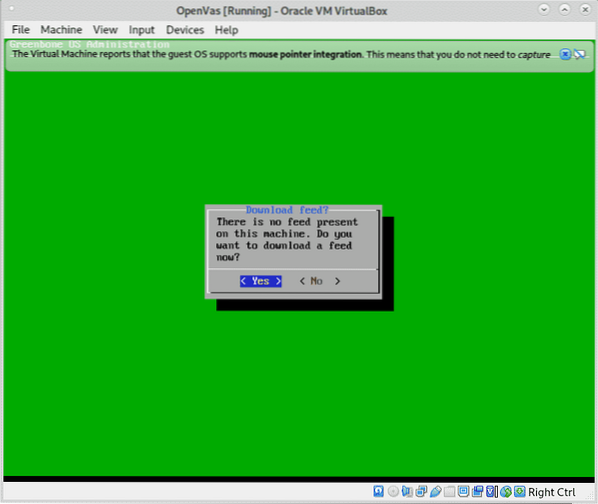

Щоб завантажити стрічку, натисніть ТАК як показано нижче.

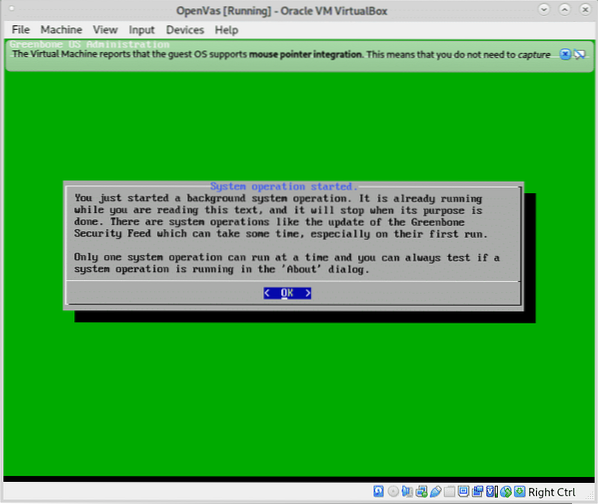

Коли вас поінформують про фонове завдання, яке виконується, натисніть гаразд.

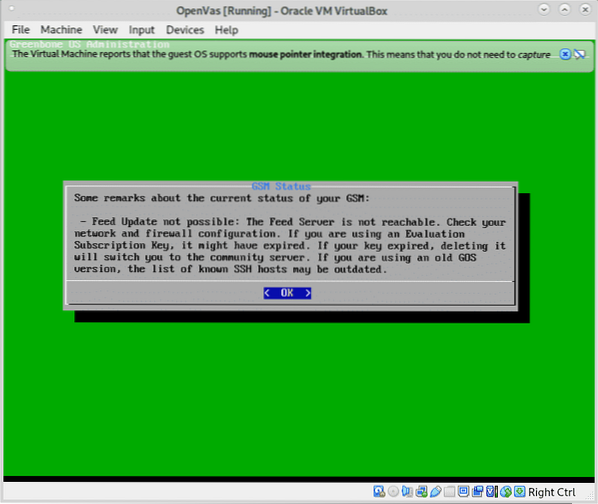

Після короткої перевірки ви побачите наступний екран, натисніть гаразд щоб закінчити і отримати доступ до веб-інтерфейсу:

Ви побачите наступний екран, якщо ви не пам’ятаєте свою адресу веб-доступу, ви можете перевірити її в останньому меню Про.

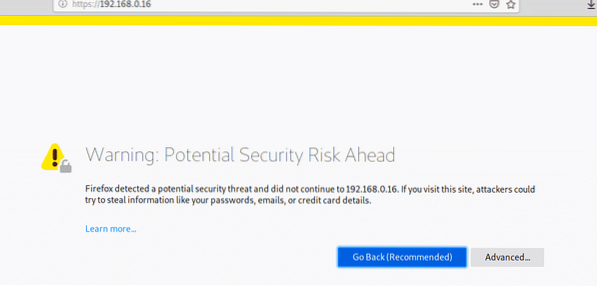

При доступі за допомогою ключа SSL вас буде вітати попередження SSL, майже у всіх браузерах попередження схоже, у Firefox, як у моєму випадку, натисніть на Розширений.

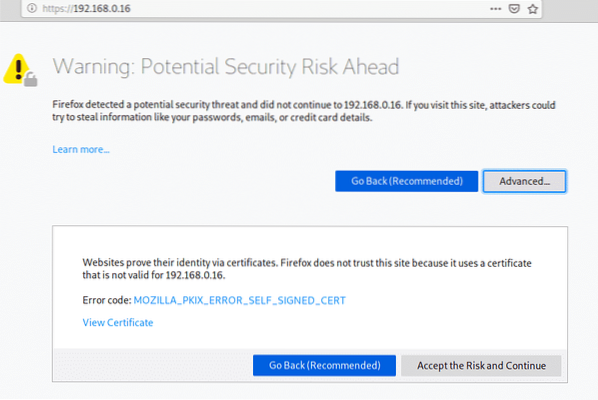

Потім натисніть на “Прийміть ризик і продовжуйте"

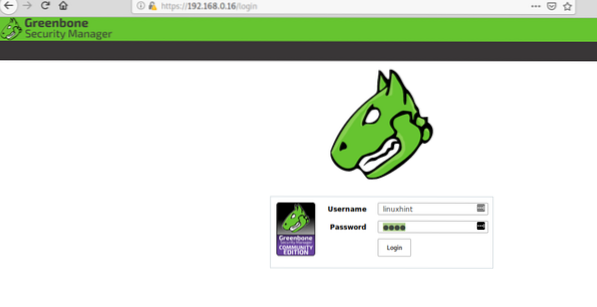

Увійдіть в GSM, використовуючи користувача та пароль, які ви визначили під час створення користувача веб-інтерфейсу:

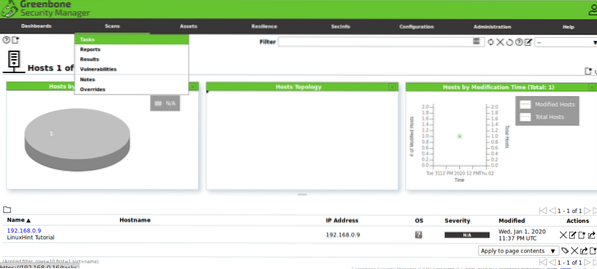

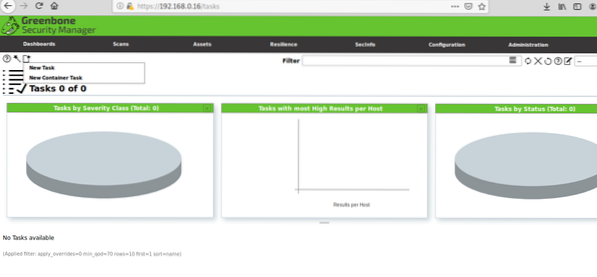

Потрапивши всередину, у головному меню натисніть Сканування а потім далі Завдання.

Клацніть на піктограму та на “Нове завдання".

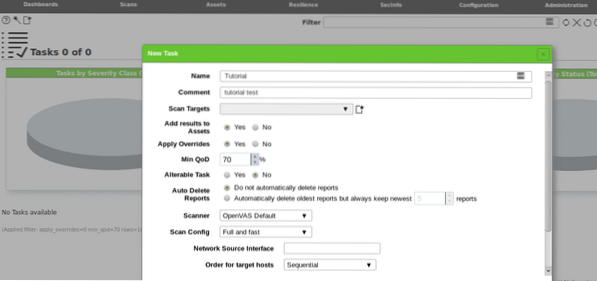

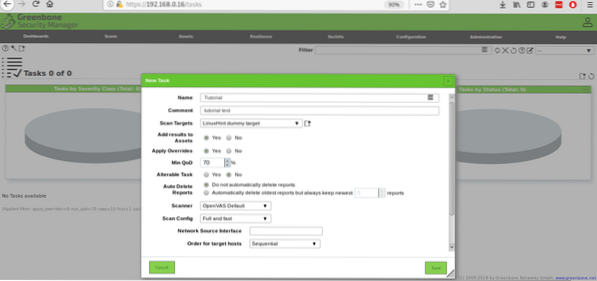

Заповніть всю необхідну інформацію, на Scan Targets натисніть ще раз на піктограму:

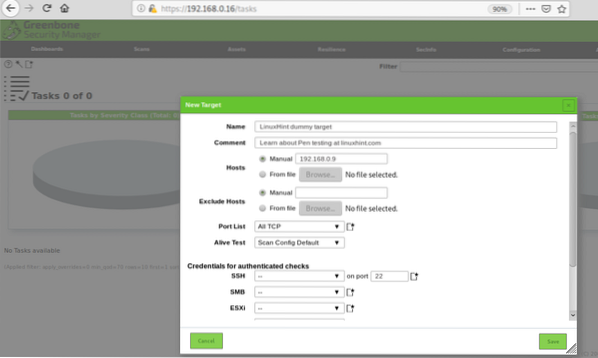

При натисканні на нове вікно буде запитувати інформацію про ціль, ви можете визначити одного хоста за IP-адресою або іменем домену, ви також можете імпортувати цілі з файлів, після заповнення всіх запитаних полів Зберегти.

Потім натисніть Зберегти знову

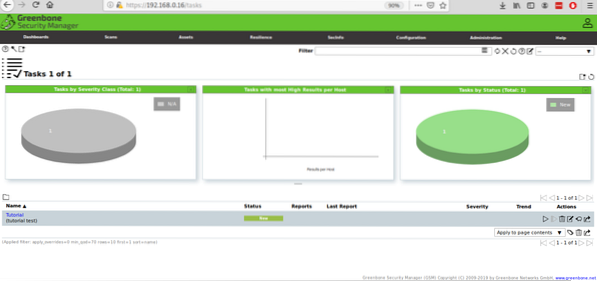

Після визначення ви можете побачити своє завдання, створене за допомогою кнопки PLAY для запуску сканування тестування на проникнення:

Якщо натиснути кнопку відтворення, стан зміниться на “запитується ”:

Потім почнеться показ прогресу:

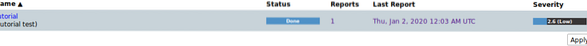

Закінчивши, ви побачите статус Готово, натисніть на Статус.

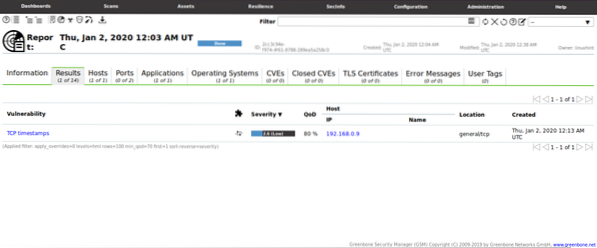

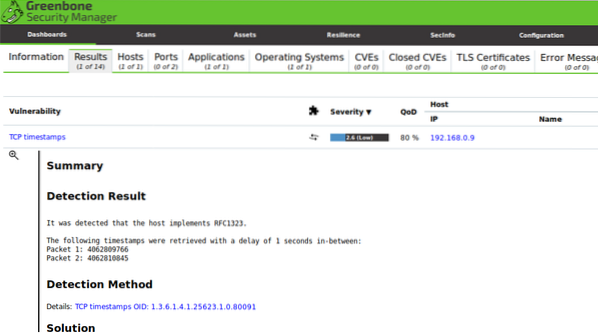

Опинившись всередині, ти можеш натиснути на Результати щоб побачити екран, подібний до наведеного нижче:

У цьому випадку GSM виявив незначну вразливість без важливості:

Це сканування розпочато щодо нещодавно встановленого та оновленого робочого столу Debian без послуг. Якщо ви зацікавлені в практиках тестування на проникнення, ви можете їх отримати Метасплотабельний безпечне віртуальне тестове середовище, повне вразливостей, готових до виявлення та використання.

Сподіваюся, ви знайшли цю коротку статтю на тему: Що таке тестування на проникнення в мережу корисно, дякую, що прочитали.

Phenquestions

Phenquestions